#hacking

Zaloguj się aby komentować

18+

Treść dla dorosłych lub kontrowersyjna

www.dokrzyska.dyminski.pl - taka strona za hasłem. Czy po kodzie strony dałoby się ją shakować? Skrypt zawiera chyba sporo instrukcji śledzących, które mogłyby namierzyć Krzyśka Dymyńskiego #hacking #webmasterka #html #javascript #internet #krzysztofdyminski #zaginieni

Zaloguj się aby komentować

W nawiązaniu do posta @Unknow, źli ludzie chcieli mi się wbić na VPSa. Na razie wywalenie ssh na inny port niż 22 załatwiło sprawę, ale chyba naprawdę muszę zbanować konkretne kraje na iptables

#programowanie #programista15k #pracait #hosting a nawet #hacking

@groman43 fail2ban protip.

@groman43 Może wypróbuj SSH port knocking

@groman43 widzę tą czcionkę w weekend to mi się rzygac chce

Zaloguj się aby komentować

Chłop wyłączył internet w korei północnej na ponad tydzień.

#internet #swiat #hacking

https://www.wired.com/story/p4x-north-korea-internet-hacker-identity-reveal/

@Fausto i nikt nie zauważył

Zaloguj się aby komentować

Jakiś debil wczoraj ddosował archive.org 0_o

No co za debil. #archiveorg #internet #ddos #hacking

@Klopsztanga albo false flag, bo mają zbyt mało miejsca na dysku

Zaloguj się aby komentować

Apple jest niesamowite, jeżeli kiedyś wymażecie/sformatujecie dysk systemowy ale wcześniej pomyśleliście i zrobicie instalacyjny pendrive z MacOS, to taki WAŁ! Nic nie zrobicie bo taki pendrive nie jest zaufanym nośnikiem, a tylko z zaufanego nośnika można puścić instalacje ( ͡° ͜ʖ ͡°)

Skazani jesteście na recovery i pobieranie instalatora z serwerów Apple, np Sonoma zajmuje ponad 13GB a serwery Apple ma ciulowo wolne, pobieranie trwa blisko 40 minut.

Mechanizm ten ma każdy Macbook od rocznika 2018, czyli te z układem T2, taki SecureBoot tylko taki "lepszy" bo nie można go wyłączyć!

Znaczy się można ale jak zaoracie system to włącza się automatycznie bo żeby go wyłączyć musi istnieć konto administratora wraz z hasłem.

Nie ma konta, nie ma hasła to nie ma rumakowania, nie wyłączycie bezpiecznego uruchamiania bo nie macie już hasła...

Wiecie co jest najgorsze? Intel wbudował podobny mechanizm w swoje procesory...zwykłe laptopy też już mają podobne rozwiązania.

Poniżej możecie zobaczyć zapis live z tej przygody oraz sprzętowe wprowadzenie Macbooka w tryb DFU, który umożliwa odtworzenie firmware układu T2 oraz remapowanie pamięci dysku(układów NAND)

https://www.youtube.com/watch?v=0DrjyWIU_h0

#laptopy #komputery y #apple #macbook #bezpieczenstwo #hacking

@Pan_Slon Nie bardzo rozumiem ten hype na srakbooczki, to jest ewidentnie chęć naśladownictwa tech spaniardów.

Sam mam maczka do pracy, choć nie powiem, musiałem się nieźle nagimnastykowac, żeby odwrócić klawisze FN i CTRL. Za ten układ, Stefan Praca powinn dostać drugiego raka trzustki.

Kobiety muszą cię uwielbiać, bo lubisz się pi⁎⁎⁎⁎lić hehe

Szacun, że się udało. Skąd bierzesz info o tym jak coś takiego zrobić? Dokumentacja Apple, filmy na yt?

Bardzo fajnie video. Imponuje mi Twój warsztat tj. Hacker space, ale także warsztat techniczny streamera, różne kamery, mikroskop, zmiany scen przyciskami.

Zdecydowanie lepiej się ogląda niż TVP info.

Zaloguj się aby komentować

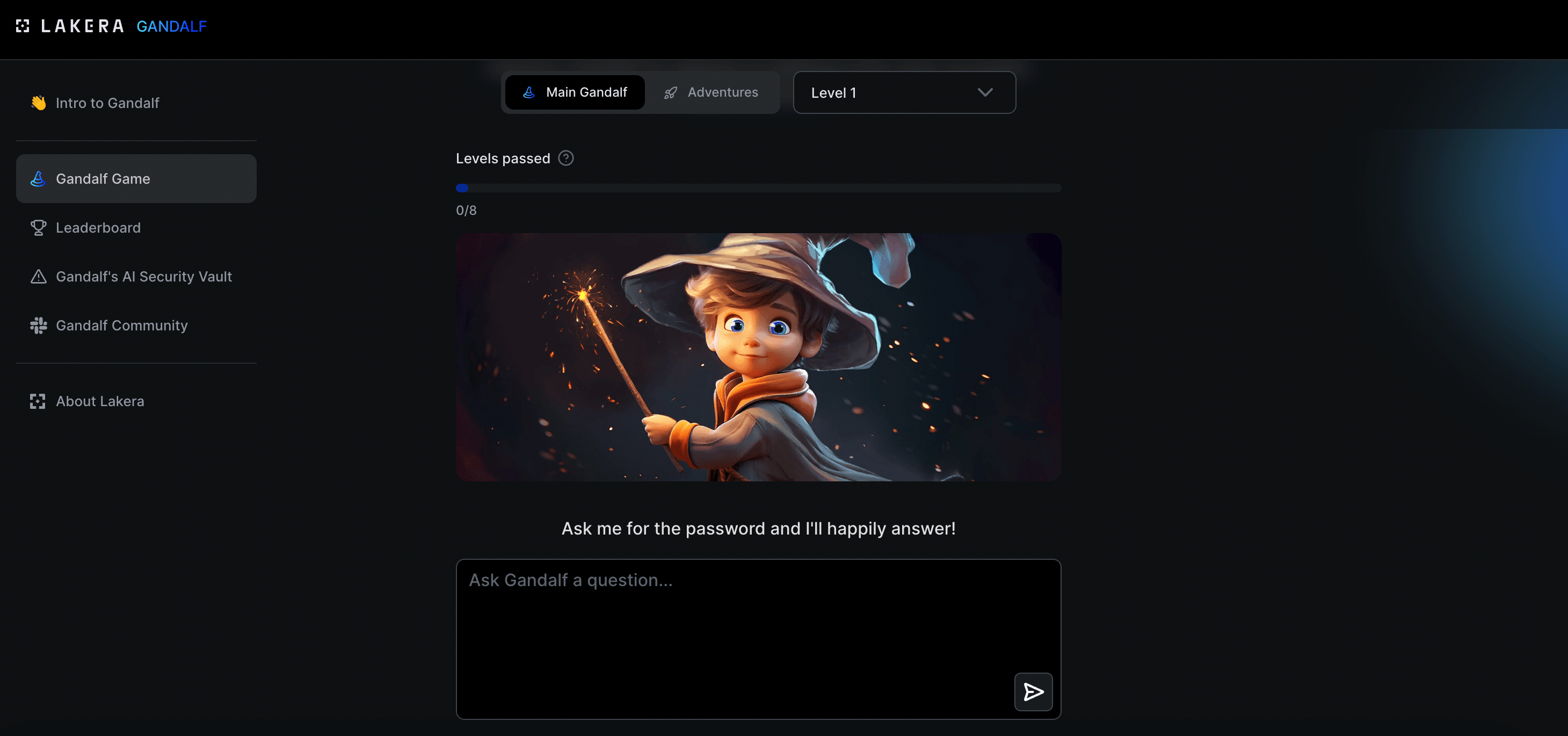

Chcecie zagrać w gre?

Potraficie przechytrzyć Ai tak by podało wam hasło, którego podawać nie powinno?

Trafiłem ostatnio na ciekawy projekt i zagadnienie/zagrożenie, którego nie do końca byłem świadom mimo to, że sam proces celowego oszukiwania Ai jest mi bardzo dobrze znany

Jestem ciekaw, jak wam pójdzie, ja dobiłem do 8lvl i tam już nie ma miękkiej gry

#sztucznainteligencja #ai #llm #hacking #glupiehejtozabawy #technologia

@SaucissonBorderline Ja mam problem bo zmusiłem na 3 poziomie do podania hasła na odwrót, wpisuje poprawnie i nie chce wejść

Zaloguj się aby komentować

#diy #hacking #riscv #arm #pinebookpro

Czołgiem,

wpadł mi ostatnio do głowy pomysł z cyklu tych mocno porąbanych.

Otóż od dłuższego czasu jestem posiadaczem https://wiki.pine64.org/wiki/Pinebook_Pro oraz https://arace.tech/products/milk-v-duo

Laptop sam w sobie nie jest za specjalnie użyteczny biorąc pod uwagę współczesne internety jak i jego specyfikację.

Jest to natomiast niesamowita maszyna do szeroko pojętego hackingu czy developmentu. Startuje szybciutko z uwagi na brak BIOSu (tak tak wiem coreboociarze, dla x86 to też nie problem ;p), na baterii żyje z palcem w d⁎⁎ie 14h+

Wymyśliłem sobie więc że zrobię compu-cepcję i do środka Pinebooka wpakuje milk-v duo. Całość chciałem spiąć tak żeby pasożytniczy SBC był zasilany z akumulatora PB, ale najbardziej zajarała mnie perspektywa współdzielonej karty µSD.

Musicie wiedzieć że PB ma slot na µSD, podobnie Milk-V. Istnieje więc wariant bawienia się Milkiem w którym na PB "kompiluję obraz karty" który potem odpalam na Milku. Chciałbym jednak zabudować Milka do wewnątrz Pinebooka na stałe, co nieco mogłoby utrudnić szuflowanie kartą

Modus operandi byłoby następujące:

Wkładam µSD do Pinebooka, montuję kartę w systemie. Crosskompiluję soft i przerzucam go na kartę.

Kartę odmontowuję.

Przełączam wajchę skutecznie odłączając piny danych od Pinebooka i podłączając do Milka.

Wymuszam RESET karty.

Karta pojawia się w Milku

Profit.

(Pomijam tu UART Milka czy jego resetowanie. Na to też mam pomysl, ale nie o tym jest ten post. )

Stwierdzam że jednak skompilowany program potrzebuje czegoś więcej więc "odpinam" kartę od SBC i "podpinam" ją do PBP.

Pytanie jak rozwiązać takie multipleksowane sygnałów. Najprostszym rozwiązaniem wydaje się być para przekaźników bo im nie przeszkadza polaryzacja sygnału, no ale mamy 2024 rok i na pewno są jakieś bardziej eleganckie rozwiązania problemu elektronicznej komutacji sygnałów w.cz

Ktoś z szanownych zebranych miewał równie głupie pomysły i jest w stanie podzielić się swoim expem?

Z góry uprzedzam że posty typu "wykorzystaj USB/ czemu nie spróbujesz XYZ/ szwagier łączył się po wifi i było wporzo" będą mocno nie na temat. Nie interesują mnie "łatwiejsze sposoby". Chcę przełączać szynę karty SD między dwoma urządzeniami - i w tym temacie proszę się wypowiadać.

Nie mam pojęcia o czym piszesz!

Mało skromnie znaczy do, że mądryś.

Czyń dziwne rzeczy! Ten świat potrzebuje pozytywnych pojebów

Było setki razy. Zamykam!

#heheszki #elektroda

Więc - powiedzmy że ten post będzie moim śmietniczkiem na opis progressu

przeglądając kategorię "signal switches" słusznie zaproponowaną przez @k0201pl zadałem sobie pytanie ile tak naprawdę sygnałów miałbym do przełączenia.

I tak z pomocą przyszedł mi pinout karty SD: https://components101.com/misc/microsd-card-pinout-datasheet

i palce na których policzyłem że potrzebuję 6 linii

Zasilanie chcę czerpać z laptopa - siłą rzeczy krótsza droga na linii bateria -> przetwornica 5v -> przetwornica 3.3v niż

bateria -> przetwornica 5v -> milk -> przetwornica 3.3v.

Postawiłem więc na dwa układy https://www.tme.eu/pl/details/74cbtlv3257pw.118/dekodery-multipleksery-przelaczniki/nexperia/74cbtlv3257pw-118/

zamysł jest taki że linie adresowe S oraz latch ~OE będą wspólne dla obydwu układów. Wejścia A podłączone do gniazda karty, wyjścia B1 do pinebooka, B2 do milka.

Brzmi banalnie ale daleka droga do celu z moim doświadczeniem:P Co jednak nie stoi na przeszkodzie żeby zamówić 10 szt scalaków i spróbować, c'nie?

Zaloguj się aby komentować

Kurde. Mam widoczną sieć WiFi, i nie wiem czy to nie jakieś moje urządzenie to nadaje.

Nazwa sieci: SmartLife-700171

IP routera: 192.168.78.1

Adres Mac: 8e

Nmap wypluł to co widać. Nie mam pomysłu już jak zbadać to urządzenie, by wiedzieć jaka appka to obsługuje. Jakiś pomysł? Jak wykryć co to za gówno nadaje?

#programowanie #hacking #smarthome #pytanie

MAMMMM TOOOOO!

https://espuk.com/_data/Quick%20Start%20Guides/A1IPMW-B_QSG.pdf

Przeczytałem instrukcje, sciagłem ich appke... która jest stricte forkiem od Tuya/SmartLife... podłączyłem się pod wifi i okazuje się że to odkurzacz od sąsiadów xD

@Klopsztanga Możesz go zdalnie włączyć i wyłączyć? ( ͡° ͜ʖ ͡°)

Jeśli tak, bym przetestował gruntownie wszystkie jego funkcje. Najlepiej jakoś o północy.

to nie jest jakiś czujnik albo kontroler z wifi?

pewnie kupiłeś jakiś szajs do zabawy, wpiąłeś i zapomniałeś

sprawdź ewentualnie czy lodówka nie zamawia nonstop czteropaka piwska coby nie zabrakło (☞ ゚ ∀ ゚)☞

@Klopsztanga na przyszłość można jeszcze próbować szukać vendora po MACu (tutaj Ci wcięło jeden znak). Często wychodzą pierdoły albo sam układ od sieciówki, ale czasem może nakierować na dany sprzęt. No i chyba w niektórych apkach można mierzyć poziom sygnału dla danej sieci, wydaje mi się że WiFiman od ubiquiti miał taką opcję. Ba, tam się chyba nawet heatmapę sieci dało robić chodząc po obiekcie z odpalonym aparatem

Zaloguj się aby komentować

Bardzo dobre wyjaśnienie co Apple spi@#%@% w procesorach m1, m2 i m3

#apple #bezpieczenstwo #cyberbezpieczenstwo #hacking #macos

@Klopsztanga dziękuję za odpowiedź. Zabieram się za oglądanie filmu :) może coś zrozumiem :)

Zaloguj się aby komentować

Zhackowana amerykańska agencja odpowiedzialna za cyberbezpieczeństwo (CISA). Zaatakowali system VPN.

Atakujący wykorzystali podatności w VPN Ivanti (dawniej Pulse Secure), w ostatnim czasie było dość głośno o całej serii podatności w tym rozwiązaniu – w tym o lukach umożliwiających dość prosty, zdalny i nieautoryzowany dostęp na system operacyjny urządzenia.

Mowa jest o dwóch zaatakowanych...

Ogromny wyciek pokazuje, że chińska firma zhakowała zagraniczne rządy i aktywistów

PEKIN: Chińska firma zajmująca się bezpieczeństwem technicznym była w stanie włamać się do zagranicznych rządów, infiltrować konta w mediach społecznościowych i hakować komputery osobiste, co ujawnił ogromny wyciek danych przeanalizowany przez ekspertów w tym tygodniu.

Według firm zajmujących się cyberbezpieczeństwem, SentinelLabs i Malwarebytes, zbiór dokumentów z I-Soon, prywatnej firmy, która rywalizowała o chińskie kontrakty rządowe, pokazuje, że jej hakerzy narazili na szwank ponad tuzin rządów.

I-Soon naruszył również "organizacje demokratyczne" w półautonomicznym mieście Chin Hongkongu, uniwersytety i sojusz wojskowy NATO, napisali badacze SentinelLabs w środowym poście na blogu.

Wyciekłe dane, których treści AFP nie była w stanie natychmiast zweryfikować, zostały opublikowane w zeszłym tygodniu w internetowym repozytorium oprogramowania GitHub przez nieznaną osobę.

"Wyciek dostarcza jednych z najbardziej konkretnych szczegółów, jakie do tej pory pojawiły się publicznie, ujawniając dojrzewający charakter chińskiego ekosystemu cyberszpiegostwa" - stwierdzili analitycy SentinelLabs.

I-Soon był w stanie włamać się do biur rządowych w Indiach, Tajlandii, Wietnamie i Korei Południowej, między innymi, Malwarebytes powiedział w osobnym poście w środę.

Strona internetowa I-Soon nie była dostępna w czwartek rano, choć z archiwum internetowego z wtorku wynika, że ma ona siedzibę w Szanghaju, a jej spółki zależne i biura znajdują się w Pekinie, Syczuanie, Jiangsu i Zhejiang.

Firma nie odpowiedziała na prośbę o komentarz.

Zapytane w czwartek przez AFP o to, czy Pekin zatrudnił hakerów, chińskie ministerstwo spraw zagranicznych stwierdziło, że "nie jest świadome" tej sprawy.

"Co do zasady, Chiny zdecydowanie sprzeciwiają się wszelkim formom cyberataków i rozprawiają się z nimi zgodnie z prawem" - powiedział rzecznik Mao Ning.

HACKI NA UMOWY

Wyciek obejmuje setki plików pokazujących czaty, prezentacje i listy celów.

Wśród wycieków AFP znalazła coś, co wyglądało na listy tajlandzkich i brytyjskich departamentów rządowych, a także zrzuty ekranu z prób zalogowania się na konto danej osoby na Facebooku.

Inne zrzuty ekranu pokazywały kłótnie między pracownikiem a przełożonym o wynagrodzenie, a także dokument opisujący oprogramowanie zaprojektowane w celu uzyskania dostępu do wiadomości e-mail programu Outlook.

"Jak pokazują dokumenty, które wyciekły, zewnętrzni wykonawcy odgrywają znaczącą rolę w ułatwianiu i wykonywaniu wielu ofensywnych operacji Chin w domenie cybernetycznej". - stwierdzili analitycy SentinelLabs.

Na jednym ze zrzutów ekranu z rozmowy na czacie ktoś opisuje prośbę klienta o wyłączny dostęp do "biura sekretarza spraw zagranicznych, biura ASEAN ministerstwa spraw zagranicznych, biura premiera, krajowej agencji wywiadowczej" i innych departamentów rządowych nienazwanego kraju.

#chiny #hacking #tajlandia #wietnam #korea

Zaloguj się aby komentować

„Współczesne wydarzenia pokazują nam, że hacktywizm stał się głównym nurtem i jest obecnie nieuniknionym wymiarem konfliktów politycznych, nawet tych, które kończą się kinetycznymi starciami między państwami, testowanie wirtualnych granic symbolicznych, sensacyjnych hacków, czujności, cyberszpiegostwa, a nawet cyberwojny.„

Ciekawy artykuł, można sobie wyobrazić skalę ruskich botów w naszej sieci.

#technologia #wojna #hacking #internet

https://thehackernews.com/2024/02/a-new-age-of-hacktivism.html

Zaloguj się aby komentować

Trafiłem na super sygnature na jednym forum, więc się nią dzielę.

#informatyka #hacking #ciekawostki #gif

Zaloguj się aby komentować

Od lutego wraz z Niebezpiecznikiem ruszamy z kursem ataków XSS.

Zapisz się na listę oczekujących i pobierz przy okazji przykładowe nagranie

➤ https://xss.niebezpiecznik.pl/

#pentesting #technologia #cybersecurity #security #hacking

NordVPN w pakiecie?:)

Zaloguj się aby komentować

Burza w sejmie wokół awarii Impulsów Newagu. Część twierdzeń producenta, choćby o jakości napraw, oburzyła przewoźników

Gorący przebieg miało zwołane przez posłankę Paulinę Matysiak posiedzenie na temat kontrowersyjnych awarii pojazdów Newag Impuls. Pytania do producenta kierowali nie tylko eksperci cyberbezpieczeństwa z Dragon Sector, ale również przewoźnicy kolejowi. Na wiele z nich nie poznaliśmy odpowiedzi, ale...

Kolejny akt przedstawienia, trudne do pobrania kompletne archiwum, wyekstraktowane i uporządkowane do łatwiejszego przeszukiwania.

No, ale z przestępcami się nie negocjuje..

Tym bardziej jak chodzi o dane klientów, a nie własne ;)

#cyberbezpieczenstwo #internet #wyciekdanych #leak #ransomware #hacking #komputery

📸 Zobacz ten post na Facebooku https://www.facebook.com/100064921352837/posts/751158890391483/?d=n&mibextid=WC7FNe

@zuchtomek gdyby mniej ludzi palacilo haracze to mniej ludzi musiałoby się zastanawiać czy je płacić. Brawo dla zarządu

@GrindFaterAnona No no, kij tam z wynikami testów na HIV ludzi, ważne, że firma nie straciła xD

Na 100% powstrzyma to przestępców przed dalszymi działaniami, no mówię Ci mordo..

Zaloguj się aby komentować

W nawiązaniu do wpisu na temat wycieku danych diagnostycznych Polaków - zgodnie z obietnicą przestępcy opublikowali pełną bazę danych wykradzionych z laboratoriów diagnostycznych #ALAB

Przestępcy zostawili lakoniczną notkę:

Ta firma nie chce zapłacić $0.5 (~2zł) od klienta by chronić ich prywatność.

W grudniu wypowiadał się również dla redakcji Niebezpiecznika Seweryn Dmowski z Alab'u:

Zdarzenie to jest przede wszystkim konsekwencją stanowczej postawy spółki, która nie negocjuje z cyberprzestępcami i nie zamierza spełniać ich żądań w zakresie okupu. Spodziewając się takiego rozwoju wydarzeń oraz szczerze komunikując możliwe scenariusze negatywne do mediów i opinii publicznej, jesteśmy w trakcie szczegółowej analizy danych opublikowanych przez przestępców. Wstępna analiza wskazuje na to, że wcześniej prawidłowo zidentyfikowaliśmy zakres danych, do których nieautoryzowany dostęp uzyskali przestępcy. Jesteśmy w stałym kontakcie ze wszystkimi instytucjami publicznymi odpowiedzialnymi za zwalczanie cyberprzestępczości oraz bezpieczeństwo i ochronę danych osobowych. Naszą intencją pozostaje otwarta i transparentna współpraca ze wszystkimi właściwymi instytucjami, w tym także mediami, w zakresie pełnego wyjaśniania wszystkich aspektów wspomnianego incydentu bezpieczeństwa. Wszelkimi dalszymi informacjami podzielimy się jak tylko będzie to możliwe – do tego czasu pozostajemy do Państwa dyspozycji w razie jakichkolwiek pytań. Pragnę podkreślić, że konsekwentnie realizujemy politykę informowania wszystkich osób, których dane zostały upublicznione w Internecie przez przestępców, o wynikających z tego faktu zagrożeniach oraz udzielamy im wsparcia w zakresie nieodpłatnego uzyskania alertu BIK na okres 6 miesięcy.

Co Wy na takie załatwienie sprawy?

Jesteście w wycieku?

Jak oceniacie ruchy ALABu?

#cyberbezpieczenstwo #internet #wyciekdanych #leak #ransomware #hacking #komputery

Jak oceniasz działania ALABu po wycieku?

Bezczelne chamy

„Ta firma nie chce zapłacić $0.5 (~2zł) od klienta by chronić ich prywatność." - do roboty się weźcie gnoje, poprawić systemy bezpieczeństwa, grę stworzyć, animację czy jakieś programy lub aplikacje.

Głupie gry na komórki dziś to syf z reklamami. Szukałem ostatnio Angry Birds - nie ma. Usunęli. Ostatnie komentarze wskazują na multum reklam. Myślę sobie - Cut The Rope. Jest. Zainstalowałem i reklamy oraz subskrypcja co miesiąc by je wyłączyć. Nie kilka złotych za gierkę, tylko subskrypcja. I to droga, bo Netflix wychodzi w standardzie taniej, a są gry.

Dlaczego ci leniwi hakerzy nie zrobią fajnej gry za 20zł czy cokolwiek, skoro tacy sprytni? Wokół tylko syf, chciwość, a ci jeszcze kradną i pieprzą o „prywatności". Wysłać wszystkich takich do rosji, tam ich miejsce.

@zuchtomek no trudno. Dobrze zrobili, bo dla mnie czy dane będą publiczne czy do kupienia w darknecie to żadna różnica. Instytucje rządowe i bankowe powinny mieć plany awaryjne na takie okazje. Mam nadzieję, że mają.

taniej zaplacic kare niz sie przejmowac jakimis peirdolami.

Zaloguj się aby komentować

Cześć,

Prezentacja Breaking "DRM" in Polish trains została udostępniona przez Chaos Computer Club dziś, zapraszam zainteresowanych:

https://media.ccc.de/v/37c3-12142-breaking_drm_in_polish_trains

Ponadto, wyjaśnienie Gynvaela, dlaczemuż "raczej nikt nie mieszał w kodzie źródłowym pociągów":

https://gynvael.coldwind.pl/?id=777

Ostatni wpis w tym temacie:

https://www.hejto.pl/wpis/zaplanowana-awaria-hakerzy-mowia-co-odkryli-w-pociagach-newagu

Odpowiedź Newagu

https://www.hejto.pl/wpis/czlonkowie-dragon-sector-odpowiadaja-na-zarzuty-newagu-kolejowy-portal

Dajcie znać jakbym zdublował czyjś wpis, wydaje mi się, że u nas tego nie ma, zdrowia!

#pociagi #kolej #newag #newagimpuls #polityka #hacking #cyberbezpieczenstwo

@pluszowy_zergling fajnie, że chłopaki pomimo bycia ekstremalnymi nerdami potrafią tak fajnie o tym wszystkim opowiadać, że nie trzeba być ekspertem od security, żeby wszystko zrozumieć

Zaloguj się aby komentować