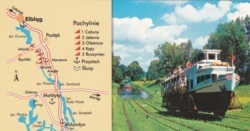

TL;DR: Statki na szynach, napęd wodny bez grama prądu i różnica poziomów wyższa niż Statua Wolności. Kanał Elbląski to jedyny na świecie czynny zabytek tego typu. Czysta inżynieria z 1860 roku.

Dlaczego Kanał Elbląski to światowy ewenement inżynierii?

Mamy w Polsce system, który łamie prawa logiki, a działa nieprzerwanie od ponad 160 lat. Kanał Elbląski to nie tylko "statki na łące", to majstersztyk hydrotechniki, którego zazdroszczą nam inżynierowie z całego świata.

Jak wciągnąć statek na 100 metrów w górę?

Na odcinku niespełna 10 km różnica poziomów wody wynosi aż 99,5 metra. To więcej niż wysokość Statuy Wolności(93m|46,5m). Budowa tradycyjnych śluz zajęłaby wieki, a podróż trwałaby dni.

Inżynier Georg Jacob Steenke (Prusak z polskimi korzeniami) wpadł na genialny pomysł: Pochylnie.

Zamiast płynąć, statek wpływa na specjalny wózek zanurzony w wodzie. Wózek wyjeżdża na szyny i toczy się po trawie do kolejnego kanału.

Zero prądu, czysta fizyka

Ten system nie zużywa prądu ani paliwa. Działa na wodę i grawitację.

Woda z górnego kanału spada na wielkie koło wodne (średnica 8 metrów).

Koło napędza liny o grubości ramienia.

Zastosowano sprytny system przeciwwagi: jeden statek zjeżdża w dół, a jego masa pomaga wciągnąć drugi statek na górę.

Silnik jest więc "wodny", a emisja CO2 wynosi okrągłe zero. I to od 1860 roku.

Dlaczego w ogóle powstał?

Nie dla turystów. Chodziło o Sosnę Taborską. To elitarne drewno, z którego budowano maszty żaglowców na całym świecie. Trzeba było je szybko i tanio przetransportować z lasów pod Ostródą do portu w Elblągu, a potem na Bałtyk. Kanał skrócił tę drogę i obniżył koszty transportu kilkukrotnie.

Ciekawostki techniczne:

- Jedyny na świecie: Podobny system (Morris Canal) istniał w USA, ale został rozebrany w 1924 r. Kanał Elbląski to jedyny działający na świecie zabytek tego typu.

- Akwedukt Karnicki: Woda płynie nad... wodą. Kanał został poprowadzony nasypem, który przecina jezioro Karnickie. Lustro wody w kanale jest wyżej niż lustro jeziora poniżej.

- Dno: Kanał jest płytki (ok. 1,5 metra), dlatego statki muszą być płaskodenne.

- Długość: Cały system ma 84,2 km (z odgałęzieniami ponad 150 km), co czyni go najdłuższym kanałem żeglownym w Polsce.

- 5 pochylni: Buczyniec, Kąty, Oleśnica, Jelenie, Całuny. Każda to osobny majstersztyk mechaniki.

To nie jest skansen, gdzie ogląda się eksponaty za szybą. To żywa, działająca maszyna, która waży setki ton i wciąż pracuje tak samo jak za czasów Króla Wilhelma I.

#ciekawostki #technologia #inzynieria #polska #historia #warmia #mazury #statki

Źródła (więcej informacji):

https://zegluga.com.pl/nasza-historia/

https://kanal-elblaski.pl/region/budowniczy-kanalu-george-jacob-steenke.html

https://zpk.warmia.mazury.pl/akwedukt-karnicki/

https://kanal-elblaski.pl/region/akwedukt-karnicki.html

Inspiracja do wpisu:

https://youtu.be/XGIhAorFy0g