Czy IT w twoim miejscu pracy jest zorganizowane byle działało? W wielu miejscach taki stan niedługo się skończy (° ͜ʖ °)

KSC 2.0 czyli Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa jest wdrożeniem unijnej dyrektywy NIS2.

Sektory takie jak:

-

Energia,

-

Transport,

-

Bankowość,

-

Infrastruktura rynków finansowych,

-

Ochrona zdrowia,

-

Zaopatrzenie w wodę pitną i jej dystrybucja,

-

Infrastruktura cyfrowa,

-

Ścieki,

-

Zarządzanie usługami ICT,

-

Administracja publiczna,

-

Przestrzeń kosmiczna,

-

Usługi pocztowe i kurierskie,

-

Gospodarowanie odpadami,

-

Produkcja, wytwarzanie i dystrybucja chemikaliów,

-

Produkcja, przetwarzanie i dystrybucja żywności,

-

Produkcja,

-

Dostawcy usług cyfrowych,

-

Badania naukowe,

-

Oraz firmy (podwykonawcy) które powyższe obsługują ༼ ͡° ͜ʖ ͡° ༽

Zostaną objęte nowymi wymogami i regulacjami.

Co nowego?

-

Obowiązkowe audyty systemów IT (sam siebie nie możesz zaudytować xD)

-

Wdrożenie zaleceń audytów ᕦ( ͡° ͜ʖ ͡°)ᕤ

-

Pojawia się odpowiedzialność osób decyzyjnych!

-

Jeśli Cię zhakują ale nie zrobiłeś audytu lub nie wdrożyłeś jego zaleceń - > płać grubo [̲̅$̲̅(̲̅ ͡° ͜ʖ ͡°̲̅)̲̅$̲̅]

Co będę robił?

-

Politykę bezpieczeństwa informacji i zarządzania ryzykiem,

-

Procedury obsługi incydentów i reagowania na nie,

-

Zarządzanie ciągłością działania (plany awaryjne, odzyskiwanie po awarii),

-

Bezpieczeństwo sieci i systemów OT/IT (m.in. segmentacja, kopie zapasowe, kontrola dostępu),

-

Szkolenie personelu i budowanie świadomości cyberzagrożeń,

-

Kryptografia i kontrola tożsamości, szczególnie przy dostępie do systemów krytycznych.

Na jakim jest to etapie?

Siódma iteracja projektu została przyjęta przez radę ministrów. Więc prawdopodobnie zostanie puszczona na głosowanie do sejmu i senatu jeszcze w tym roku.

Ile czasu na wdrożenie?

Projekt zakłada, że po jednomiesięcznym vacatio legis od wprowadzenia ustawy podmioty kluczowe i ważne będą miały jedynie sześć miesięcy na pełne dostosowanie się do nowych przepisów. W praktyce oznacza to konieczność rozpoczęcia przygotowań jeszcze przed formalnym przyjęciem ustawy. Konieczne jest wykonanie audytu, inwentaryzacji sprzętu i oprogramowania, ocena ryzyka i przegląd łańcucha dostaw, wdrożenie mechanizmów zarządzania podatnościami, raportowania incydentów czy wyznaczenie osób do kontaktu z Krajowym Systemem Cyberbezpieczeństwa, a także przeprowadzenie szkoleń.

Tak, to będzie kolejna papierologia, koszty i utrudnienia.

Zapewne pojawią się firmy typu "wdrożymy wam KSC", które będą żerować na wszelkich małych i średnich firmach.

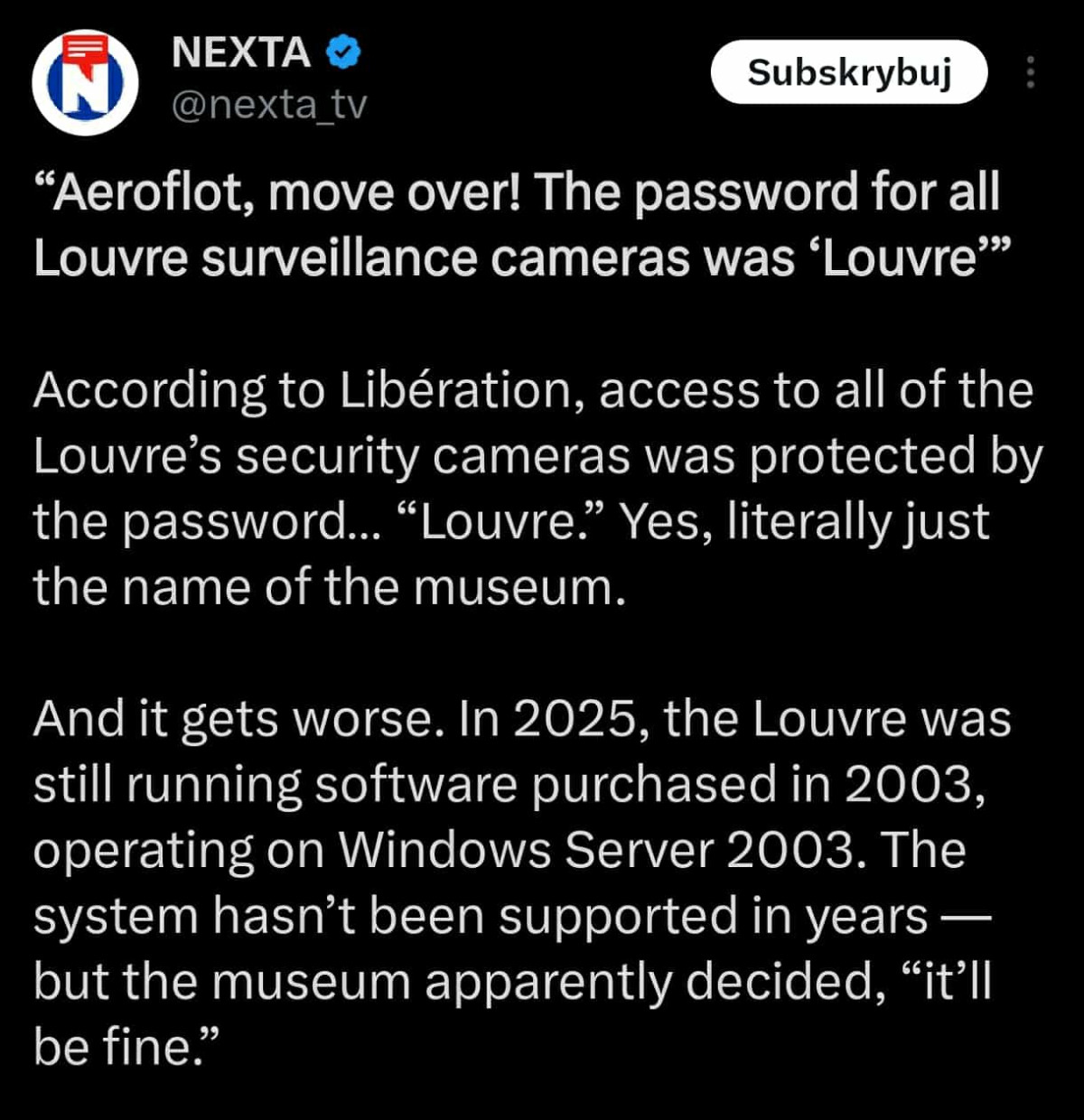

Czy to potrzebne? Czasami trafiają się takie IT kwiatki że chyba jednak potrzebne. Wiele firm ma gdzieś bezpieczeństwo danych.

Backup danych firmowych? Dokumentacja bez której od razu będziesz mógł ogłosić bankructwo? Namawiam szefa od dawna. Nie widzi potrzeby, a ten 10 letni NAS na którym kiedyś ktoś zbudowano RAID 5 na pewno się nie wykrzaczy!

Więcej:

https://cyberdefence24.pl/cyberbezpieczenstwo/dostawcy-wysokiego-ryzyka-w-nowelizacji-ksc-ministerstwo-apeluje-do-politykow

https://crn.pl/artykuly/ustawa-o-ksc-2025-najnowszy-projekt/

#cyberbezpieczenstwo #cybersecurity #IT #bezpieczenstwo #informatyka

![[AKTUALIZACJA] Przejęli mu konto, ale pomoc techniczna Google nie chce mu pomóc](https://niebezpiecznik.pl/wp-content/uploads/2025/10/13yo-google.png)