Wyciek danych z jednego z serwerów Kanału ZERO

Upsss

Upsss

Nowe iPhony - dlaczego nikt o tym nie mówi?

#ios #apple #iphone #mateuszchrobok #cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

Kilka słów prawdy o VPNach - czym naprawdę są, czym nie są, jak używać poprawnie i z jakich dodatkowych narzędzi korzystać.

Warto obejrzeć, zanim kupimy VPNa rekomendowanego przez Roberta Makłowicza (który nie ma zielonego pojęcia o czym mówi i ślepo powtarza marketingowe slogany)

#technologia #cybersecurity #ciekawostki

Zaloguj się aby komentować

PKO Bank Polski zhakowany.

Wyciekły tylko lub aż:

Employee full names, email addresses, and phone numbers

Unique device identifiers (UUID, Serial Number, MAC Address, IMEI)

Device details such as model, operating system, and ownership status

User and location group information

Dane klientów są bezpieczne.

https://dailydarkweb.net/pko-bank-polski-allegedly-breached-data-of-32000-employees-for-sale/

https://x.com/getriffsec/status/1965447101657350471

https://x.com/Zaufana3Strona/status/1965492628570747265

#cyberbezpieczenstwo #cybersecurity

@Marchew Heh, jak z Santandera wyciekły dane wszystkich pracowników w PL, bo trzymali je w chmurze u dostawcy zewnętrznego (xD), to wykupili w ramach rekompensaty każdemu roczną ochronę i raporty w BIK. Raptem 48 zł na głowę xDDD

Ciekawe jak tutaj będzie i ile warte dla firmy są dane pracowników.

Zaloguj się aby komentować

Ciekawostka z świata cybersecurity oraz młodocianych hakerów.

How a Minecraft Scammer Stole $16,500,000

https://www.youtube.com/watch?v=imCjhNEovL4

Historia jednego z najsłynniejszych ataków w historii Twittera, kiedy to 17-letni haker zdołał przejąć konta znanych osób, w tym Elona Muska, Baracka Obamy i wielu innych. Film pokazuje kulisy ataku typu SIM swapping, metody użyte przez sprawcę oraz jak udało się go namierzyć. Ciekawy materiał dla osób lubiących tematykę cybersecurity.

#cyberbezpieczenstwo #cybersecurity #scam

Materiał z listy Mrugalskiego, zachęcam do obserwowania ( ͡° ͜ʖ ͡°)

https://www.hejto.pl/wpis/nowe-wydanie-newslettera-unknownews-un-dziwne-klawiatury-terapeuta-ai-wynalazki-

Zaloguj się aby komentować

Ciekawostki z świata cyber, więcej w pierwszym komentarzu.

#cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

https://xcancel.com/timthoughtleadr/status/1960007861272297565?t=EPFiwxMFf8pkcumuaOJ1gA&s=19

#internet #apple #cyberbezpieczenstwo #cybersecurity #komputery

Zaloguj się aby komentować

Jakiś gagatek wpiął kabel operatora internetów zamiast do WAN, do LAN. Teraz śmieci swoim DHCP' na całą sieć.

Podejrzewam że ISP ma niezbyt skonfigurowany router/switch, albo i unmanagment.

Jakieś man in the middle niewykluczone, ale szczerze wątpię.

Zastanawiam się jak ubić takiego gagatka. Może po prostu wyłączyć mu DHCP? Zmienić hasło wifi? Co sądzicie?

#komputery #siecikomputerowe #cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

Polska znalazła się na czele najczęściej atakowanych państw w ramach tzw. haktywizmu, czyli motywowanych politycznie ataków hakerskich, wyprzedzając m.in. Ukrainę i Izrael – wynika z raportu Ośrodka Cyberbezpieczeństwa Przemysłowego (ZIUR) w baskijskim mieście San Sebastian.

Według cytowanego w...

Byłem (nieświadomie) jednym z pionierów ransomware

Gdzieś między latami 90 a 2xxx lubiłem bawić się programowaniem w Delphi. Pascal to był jedyny język (poza VBA) jaki można powiedzieć dość dobrze znałem i pisałem sobie w nim różne appki asystujące, automatyzujące różne rzeczy itp

W delphi istniała "instytucja" komponentów (jak chyba w każdym borlandowym środowisku wtedy) co jeszcze ułatwiało sprawę.

Pewnego razu po lekturze opisów wirusów z MKVira

Założenie było proste - wykonywalny plik .exe, po uruchomieniu pasek postępu kończący się błędem a tymczasem binarki wrzucały się w jakieś miejsce na dysku ofiary.

Należy wspomnieć że wówczas firewalle na warstwie aplikacji dopiero raczkowały, prawie nikt tego nie używał a zwykłe AV działały zwykle bez heurystyki jeno na sygnaturach.

Po instalacji apka łączyła się przez pop3 do stworzonej wcześniej skrzynki, jak się udało wysyłała na nią maila o sukcesie który czytałem oczywiście ja.

Od tego momentu apka czekała na komendy - to było w moich oczach innowacyjne bo omijałem wszystkie firewalle które w 99% nie blokowały ruchu smtp/pop3 - co interwał czasu sprawdzała skrzynkę, komendy były zaszyte w temacie wiadomości, na przykład:

nazwahosta.."dir /f>>nazwahostaDir.txt"..crypt("nazwahostaDir.txt","nazwahostaDir.crp")..send

Oczywiście mniej więcej nie dokładnie - szyfrowanie wprowadziłem jak jakiś admin wyłapał że coś wysyła mu jego strukturę katalogów dysku przez SMTP jakims snifferrem.

Komend mogło być dowolnie dużo, wykonanie kolejnej warunkowane było sukcesem wykonania poprzedniej, w razie błędu dostawałem maila z jego opisem.

Skąd wiedziałem że admin to wykrył? Wrzucałem moje zabawki na grupę pl.rec.security z pytaniem "mam taki plik ale jak uruchomię, to się wiesza czy to wirus?" i chłopaki sprawdzali antywirami odpalali i sprawdzali logi na firewallach.

Późniejsze wersje miały opcję autoupdate pobierając załącznik z emaila oraz wysyłanie się używając książki outlook express (główny klient pocztowy wtedy).

Miałem kilkuset "klientów"

Po jednym upgrade zrobiłem błąd i wysyłanie plików, poprzedzone enkrypcją zamiast tworzyć kopię pliku i ją szyfrować to szyfrowało i zastępowało plik i potem namierzono moje dzieło

#programowanie #cybersecurity

90 a 2xxx lubiłem bawić się programowaniem w Delphi. Pascal to był jedyny język (poza VBA) jaki można powiedzieć dość dobrze znałem i pisałem..

To tacy starzy ludzie w ogóle istnieją?

@Michumi mój znajomy robi obecnie karierę w BIG4 w USA, a w czasach o ktorych piszesz był rzeźnikiem w assemblerze, co było dość kozackie dla turbopascalowców

Zaloguj się aby komentować

ESET odkrył lukę w programie WinRar która jest wykorzystywana przez rosyjskich hakerów z grupy RomCom. Jak ktoś korzysta z WINRAR to lepiej zaktualizujcie program do wersji 7.13

https://www.cve.org/CVERecord?id=CVE-2025-8088

#winrar #bezpieczenstwo #niebezpiecznik #zaufanatrzeciastrona #informatyka #it #security #cyberbezpieczenstwo #cybersecurity #windows #windows10 #windows11 #komputery #swiat #rosja #eset

Zaloguj się aby komentować

Prosta stronka, która pomoże zbudować Twoją cyberochronę. Zaznaczasz punkty, które już zrobiono i idziesz dalej. Aplikacja wszystko trzyma lokalnie u Ciebie w przeglądarce. Czeka mnie jeszcze wiele poprawek, ale mam nadzieję że już się komuś przyda. #cybersecurity

https://youtu.be/XuRo04tdiCg?si=9hFLmXpwRAlFmoUo

Czyli o tym mówił Tiger bonzo #pdk

#komputery #cybersecurity #hardware

Zaloguj się aby komentować

Ech

Jak część z Was wie, jestem specem od zarządzania IT w firmach, głównie produkcyjnych. Od czasu do czasu wpada mi "fucha"

Z x lat (wyciąłem bo można by namierzyć ten byznes) temu zostałem poproszony przez rekomendację do konsultingu w zakresie bezpieczeństwa w jednym Januszexie.

Zrobiłem wstępny audyt, sporządziłem raport i rekomendacje wraz z wstępną wyceną na pentesty, sprzęt, wdrożenie.

Firma to typowy Januszex ale z obrotami prawie 300 baniek rocznie, biznes oparty o błyskawiczne realizacje zleceń. Zatrudniali jakieś 300 osób z czego większość produkcyjnych, jakieś 100 stanowisk komputerowych, system "erp" typu symfonia on-premise, poczta na sewerze linux pod biurkiem u admina i różne takie, parę serwerów Windows i stacje też windows.

W IT 2 osoby od wszystkiego.

Koszt wdrożenia moich rekomendacji to wtedy było jakieś 450kpln na rok (po roku spadły by do praktycznie samych kosztów SOC na 3 lata), uwzględniały centralizację, segmentację sieci, unifikację i updgrade sprzętu by łatwiej wdrażać procedury, w cenie była usługa SOC (Security Operations Center) za 11kpln misięcznie. Urządzenia brzegowe typu UTM, prosty choć skuteczny system xDR z NGAV.

Janusz (oczywiście nie sposób nie wspomnieć o jego G-Klasse za lekko 1,5 bańki wówczas i jakiegoś AMG syna) wręcz był na mnie wściekły bo myślał, że za moje wynagrodzenie to ja mu to ogarnę i rozstaliśmy się w raczej chłodnych relacjach

Parę miesięcy później dostali w tutę ransomware - OP pomusz, op uratuj.

Koszt okupu to było 700kpln w bitkoinach + koszty przestoju bo firma stanęła na amen nie mieli nic nawet jakiegoś backupu technologii czy innych gówien dot. ich biznesu. wszystko na serwerach pocztowych xD i w tym "erp"

Udało się "mojemu" (wziąłem jedną renomowaną firmę) zespołowi odzyskać dane - tuningowany deszyfrator do popularnego ransomware oraz duuuużo szczęścia.

Koszt usługi 350kpln, koszty przestoju ok 100kpln dziennie.

Dzięki op, drogo ale dzięki pomogło.

To może wrócimy do rozmów o mojej propozycji zmian w IT u was pan janusz? Nieee toć po co już nas zaatakowali raz to teraz sie wgra łatki czy co i będzie git. Dziękuję op, do widzenia.

Minęło niecałe 3 miesiące - dostali drugi raz

Z tego co wiem zapłacili okup bo temu złodziejowi (mi) już nie chcieli płacić.

Kurtyna

#informatyka #cybersecurity

Czasem gdy rzeźnia staje (bo komputery) i wyciągam lapka, żeby pouczyć się czegoś z IT, to ludzie myślą, że zhakowałem firmę.

Ale to normalna rekreacja na terminal.

Janusz prawdopodobnie tyle zarabiał, że jak przyszło do płacenia, to ogarnął te ransomwery. Ale umysł Janusza nie potrafił przeboleć dużo mniejszych kosztów modernizacji i zabezpieczenia XD

I see what you ddi there ( ͡° ͜ʖ ͡°)

A tak serio, to ja po pierwszej rozmowie wiem czy firma będzie skora do wdrożenia jakichkolwiek zmian czy tez będzie wybrzydzać i nie marnuje swojego czasu jeśli widzę red flagi. Na plus to fakt, że coraz więcej firm przestaje postrzegać security jako koszt a zaczyna jako inwestycję i nie ma tu znaczenia czy polska czy zagramaniczna, wszędzie się trafiają firmy, które chcą przyoszczędzić na bezpieczeństwie.

Zaloguj się aby komentować

@radek-piotr-krasny VPN to scam. Nie jest prywatny, komercyjne rozwiązania jedynie służą do ominięcia blokad geo niektórych serwisów streamingowych. Cała reszta papki reklamowej to kłamstwo.

@fadeimageone i jeszcze połowa z nich chce jakieś podejrzane klienty swoje xD każdy os chyba ma możliwość ogarnięcia vpn wbudowane, bo UJ mi jakiś beevpn.exe?

Zaloguj się aby komentować

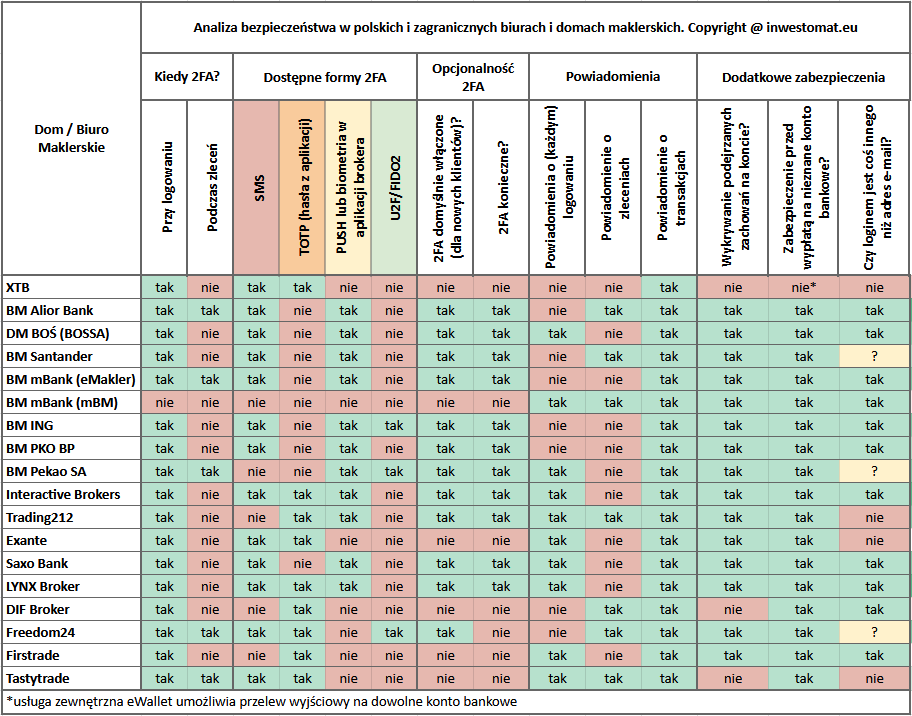

Ciekawe porównanie zabezpieczeń na portalach inwestycyjnych w kontekście kradzieży 200k zł u jednego z użytkowników XTB.

Artykuł w pierwszym komentarzu.

tl;dr

Używaj 2FA.

#gielda #finanse #cyberbezpieczenstwo #cybersecurity

Xtb to się zesrało tak, że codziennie mail/push z przypomnieniem że już za n-1 dni włączają 2FA i c⁎⁎j

@wonsz ogólnei beka z xtb, bo z tymi zabezpieczeniami jest coś nie halo XD. jakby mieli jakieś bug bounty to mógłbym im zgłosić bug w zabepzieczeniach, który ogarnięty mają od lat chyba wszystkie banki, ale też bardzo wiele innych aplikacji i nawet gierek mobilnych. strasznie się zdziwiłem, że to działa.

Zaloguj się aby komentować

Zatrzymanie mężczyzny rejestrującego karty SIM na fikcyjne dane. Zabezpieczono blisko 28 tysięcy starterów.

Jeden dostawca mniej ; )

#cyberbezpieczenstwo #cybersecurity #scam

Phy wystarczy kupić czeski starter itp i nie trzeba rejestrować .

A druga kwestia czy operator ma dane doładowania jeśli ktoś doładował przez neta i udostępnił by w razie czego policji choć karta niezarejestrowana?

@Sofon @5tgbnhy6

Ofert rejestracji SIM w dark necie jest cała masa.

@SuperSzturmowiec

Czeski czy ukraiński, być może takie numery są odrzucane w niektórych e usługach, lub ich użycie zwiększa prawdopodobieństwo KYC czy może nieco mocniej zwraca na siebie uwagę.

Na tym (bez)prawie korzystają jedynie służby. Tego nie powinno w ogóle być i osoby odpowiedzialne za to prawo w kraju prawa byliby ukarani.

Zaloguj się aby komentować

Minister bezpieczeństwa narodowego Singapuru, K. Shanmugam, oświadczył, że kraj ten stoi w obliczu „poważnego” cyberataku wymierzonego w infrastrukturę krytyczną - podała w sobotę, 19 lipa, agencja AFP. Eksperci wskazują, że stoi za nim grupa powiązana z Chinami. Pekin stanowczo zaprzeczył...

Zaloguj się aby komentować