Naczynia nie brzmią na ceramiczne, szklane. Chyba wszystko potłukli podczas ćwiczeń xD

Figure - Introducing Helix 02

https://www.youtube.com/watch?v=lQsvTrRTBRs

#robotyka #ai

Naczynia nie brzmią na ceramiczne, szklane. Chyba wszystko potłukli podczas ćwiczeń xD

Figure - Introducing Helix 02

https://www.youtube.com/watch?v=lQsvTrRTBRs

#robotyka #ai

Zaloguj się aby komentować

Potrzebuję rower, nie znam się.

Do czego: ma zapierniczać, tzn maksymalna prędkość minimalnym kosztem sił. Wszelkie bajery są mi zbędne. Obecnie mam "typu komunia lata '90" i też jeździ

Zastosowanie: 90% asfalt, czasem poza asfaltem ale nic ekstremalnego.

Patrząc na rynek, chyba gravel jest tym czego potrzebuję. Gravel typu bliżej szosy, dalej od mtb.

Szybki risercz googli:

Rama aluminium, osprzęt shimano.

Googlam, klikam, jest -> https://www.centrumrowerowe.pl/rower-szosowy-kross-vento-dsc-4-0-pd37051/?v_Id=246636

9,8 kg, aliminium, shimano, widelec carbon.

Niby ok.

Na co patrzeć? Co ważne, co omijać?

I czy to w ogóle jakaś różnica w tym segmencie cenowym?

Wiecie, aby nie wyszło jak z latarkami na elektrodzie.

#rower

Mechaniczne hamulce tarczowe to trochę kompromis, lepiej wziąć hydrauliczne (rzecz jasna droższe) jeśli myślisz o górkach i podjazdach, to użyte tu przełożenia nie nadają się do tego. I tradycyjnie, w tej cenie lepiej zainwestować w dobrą używkę

@Marchew

tzn maksymalna prędkość minimalnym kosztem sił

Elektryk

- Według mnie obojętnie gdzie i ile chcesz jeździć, warto dopłacić do hamulców tarczowych hydraulicznych. (Według mnie nie jest to bajer i podnosi mocno bezpieczeństwo.)

- Nie pisałeś czy masz w okolicy górki i czy chcesz po takich jeździć (w sensie po asfalcie), oraz na ile masz wytrenowaną nogę

- Aluminium rama + widelec karbon to dobry miks

- Najlepiej omijać rowery które mają jakieś wynalazki w przerzutkach/hamulcach. Na początku im więcej shimano tym lepiej.

- 4k to cena w której można mieć bardzo fajne rowery, kilka lat temu z hydrauliką taką minimalną ceną szosy/gravela było 6k.. w przypadku rowerów mamy teraz dobre czasy.

- 32c opon w szosie to teraz taki standard, kompletnie nie mój klimat i wolę szersze typowo pod gravel, kwestia bardzo indywidualna i gdzie się jeździ.

@Marchew kup szosę, gravele nie są szybkie. Jaki masz budżet?

Zaloguj się aby komentować

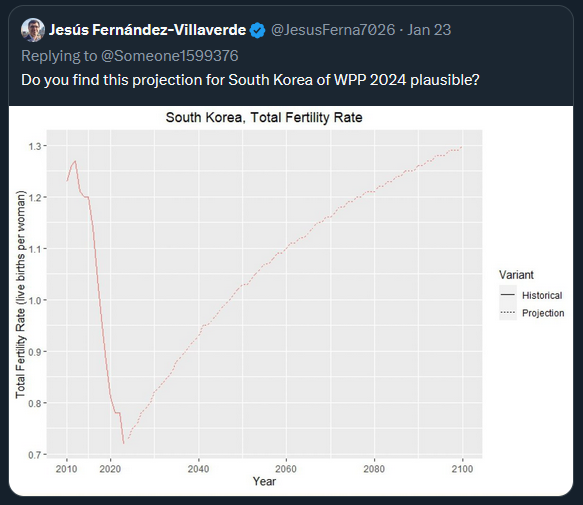

Ktoś musi posiadać twarde dowody na odwrócenie trendu ... lub halucynacje.

#demografia #psychologia #socjologia #spoleczenstwo #dzietnosc

@Marchew Wishful thinking

Co tam się stało, że w 10 lat spadła im tak gwałtownie liczba nowo narodzonych dzieci?

@Marchew beznadziejnie wyskalowane. Wzrost z 0,7 do 1,3 przez 75 lat to nie jest tak duzo, ten spadek co widac na wykresie to jest nic. Poprzednie 100 lat załączam. Jakby połączyć te dwa wykresy to wygląda to inaczej.

Oni i tak, podobnie jak my, są w pupie, bo jak przez 3 pokolenia nadal chcą być na 1,3 w szczycie to to i tak katastrofa

Zaloguj się aby komentować

Zaloguj się aby komentować

Wiedźmińska nowość

The Witcher Stories | The Honour

https://www.youtube.com/watch?v=mQekwvQHp3M

#wiedzmin #witcher #wiedzmin3 #filmykrotkometrazowe

Zaloguj się aby komentować

Nowa forma oszustwa i wyłudzeń.

tl/dr - dostajesz blika, ktoś się do Ciebie odzywa że to pomyłka i żąda zwrotu pieniędzy blikiem na numer telefonu XXX. Zwracasz pieniądze (błąd), za jakiś czas odzywa się numer z którego dostałeś wpłatę z żądaniem wyjaśnień dlaczego nie dostał jeszcze paczki i gdzie są jego pieniądze -> kwik...

Co robić:

Skontaktuj się z bankiem, zwrot przelewu może zostać przeprowadzony wyłącznie przez bank w ramach oficjalnej procedury wyjaśniającej.

O co chodzi? Twój numer telefonu może zostać podany w fikcyjnym ogłoszeniu jako numer do zapłaty za towar. Jeśli dostaniesz niespodziewany przelew BLIK od osoby, której nie znasz, nie odsyłaj samodzielnie pieniędzy! To nowy schemat oszustwa, w którym złodziej manipuluje dwiema ofiarami – kupującym i osobą, której numer był podany do przelewu. Na czym polega oszustwo?

Przestępcy zamieszczają fikcyjne ogłoszenia dotyczące sprzedaży jakiegoś towaru z opcją płatności BLIKiem. Numer telefonu podany w ogłoszeniu należy do przypadkowej osoby.

Kupujący płaci za nieistniejący towar, a pieniądze trafiają na konto osoby, której numer telefonu został bez jej wiedzy wskazany w ogłoszeniu.

Po chwili oszuści kontaktują się z właścicielem numeru telefonu, na którego konto trafiły pieniądze i nalegają na ich pilny zwrot. Proszą o przelew na inny numer telefonu lub konta niż ten, z którego zostały przelane pieniądze.

Oszuści wywołują presję czasu, by skłonić ofiarę do szybkiego odesłania pieniędzy. Tymczasem samodzielne wykonanie przelewu zwrotnego pozbawia ofiarę ochrony banku i może narazić na podejrzenie udziału w oszustwie.

Oszustwo wychodzi na jaw, gdy kupujący nie otrzymuje towaru i kontaktuje się z osobą, na której numer telefonu wpłacił pieniądze. Często sprawa jest od razu zgłaszana na policję lub do platformy sprzedażowej.

Pamiętaj!

Nie odsyłaj pieniędzy samodzielnie. Zwrot przelewu - jeśli to faktycznie pomyłka - może zostać przeprowadzony wyłącznie przez bank w ramach oficjalnej procedury wyjaśniającej.

Nie generuj nowych kodów BLIK i nie potwierdzaj żadnych dyspozycji zewnętrznych.

Jeżeli ktoś naciska, grozi lub nalega na "grzecznościowy zwrot" - zachowaj spokój i nie ulegaj presji.

Jak najszybciej skontaktuj się ze swoim bankiem przez oficjalną infolinię lub aplikację i zgłoś sprawę.

Jeśli otrzymane środki nie są Twoje - nie możesz ich używać ani zatrzymać. Może to zostać uznane za przywłaszczenie.

Ostrzeż bliskich i znajomych. Szczególnie tych, którzy mogą być bardziej podatni na manipulację, w tym osoby starsze.

#scam #cyberbezpieczenstwo #cybersecurity

Jeśli otrzymane środki nie są Twoje - nie możesz ich używać ani zatrzymać. Może to zostać uznane za przywłaszczenie.

@Marchew no dobra- głupie pytanie bo serio się nie znam- a co jakbyś miał wyjebane? W sensie- ktoś przelał ci kasę. Powiedzmy że ten oszust. Na twój numer telefonu, wpisując go raczej świadomie i tak samo świadomie klikając "wyślij". Tego raczej się nie zrobi przez przypadek jak ci się telefon w kieszeni odblokuje, albo przez sen, więc czy to serio się łapie pod przywłaszczenie? Nie może on pójść do banku i zgłosić takiej sytuacji ze swojej strony prosząc o wycofanie przelewu? Bo jeśli nie, bo usłyszy, że sam rozmyślnie przelał te pieniądze i tyle w temacie... no to w sumie czemu ty nagle masz być tym złym, jak nie będziesz pilnował jego własnego interesu?

@Marchew jak ja bym dostał takiego bliczka, to bym w życiu nic nie odesłał przez telefon . Zaprosiłbym po odbiór gotówki

przerażająco sprytne.

Zaloguj się aby komentować

Trump po zakończeniu kadencji:

#wiadomosciswiat #trump #politykazagraniczna #usa

Moim zdaniem to jakiś bunt zorganizuje, a jego armia Bill Billys narobi smrodu

Mam przeczucie że tam odjaniepawli się jakaś gruba akcja. Wybuch wojny na Ukrainie czy porwanie maduro to będzie małe piwo. Nie wiem co się wydarzy ale w najlepszym przypadku posadzą Trumpa w bunkrze i puszczą mu Fallouta na telewizorze.

Hmm on po tej kadencji będzie miał więcej lat niż biden w ostatnich wyborach. Generalnie to chyba już jego koniec

A co jeśli on tak pi⁎⁎⁎⁎li żeby nie było widać potem żadnej choroby starczej

Zaloguj się aby komentować

Mój ulubieniec od ciasnych miejsc!

7:20 - ciasno mi (° ͜ʖ °)

https://youtu.be/YtKeBgSKBMI&t=440

¯\_(ツ)_/¯

#gory #podroze #jaskinie #grotolazy

@Marchew chore hobby

@Marchew Moja klaustrofobia dostała klaustrofobii

Zwiedziłem jaskinię Mylną i Mroźną i mi chyba wystarczy jaskiniowych wrażeń

Zaloguj się aby komentować

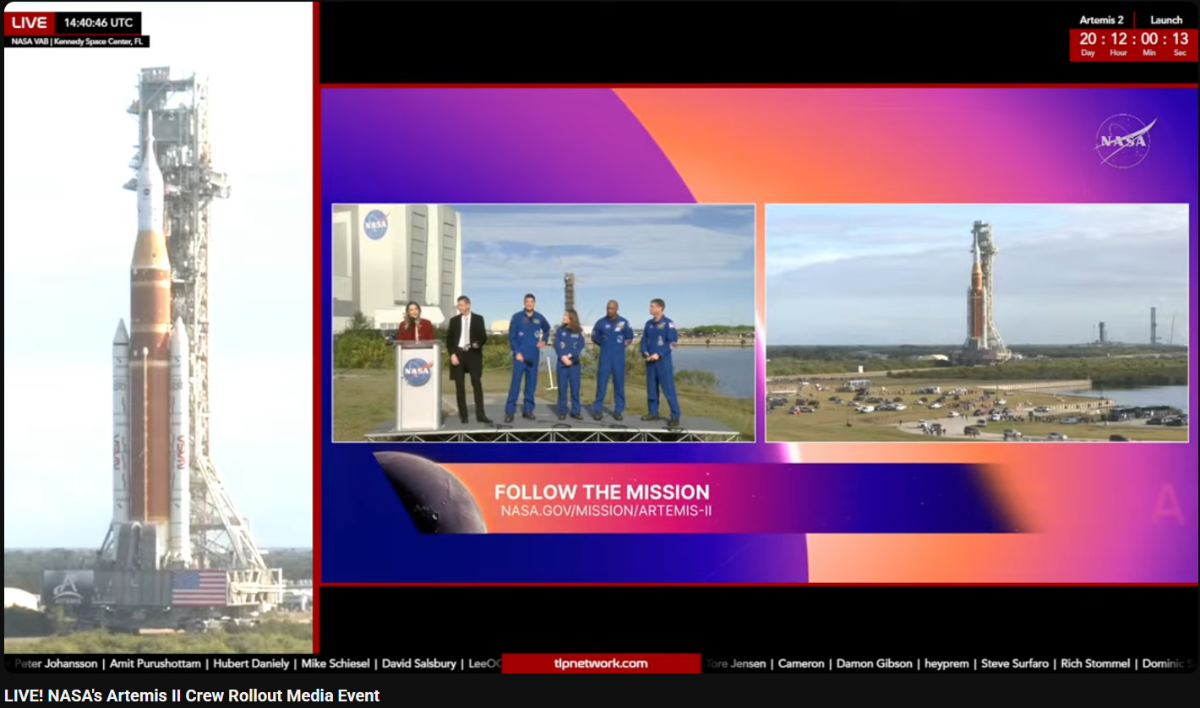

Jedzie!

Start za 20 dni.

W mediach krzyczą że "powrót na księżyc", ale to jedynie przelot wokół księżyca.

#kosmos #misjekosmiczne #artemis #startyrakiet #nauka #nasa

@Marchew Lecą SLS? Ale jak to, a starshit? Przecież już dawno miał lecieć na Marsa?

Halo, gdzie są fanboje ketaminowego mitomana?

Zaloguj się aby komentować

Kolęda w mojej wsi.

Nie ma zapisów na kolędę, z automatu dostają ją wszyscy (° ͜ʖ °)

Co roku kolejny mieszkaniec jest zobowiązany do wożenia jegomościa od domu, do domu własnym prywatnym autem po całej wiosce, tak trzeba wziąć wolne w pracy ༼ ͡° ͜ʖ ͡° ༽

Dom "w połowie dnia" jest zobowiązany do zaserwowania obiadu jegomościowi

Podobno każdy zostawia kopertę

Tak było niemal od zawsze, w tym roku w mojej parafii stało się nieco inaczej. Z powodu braku "młodego księdza", sam proboszcz nie jest w stanie sprostać wszystkim obowiązkom. Dlatego kolęda jest realizowana w formie "ekstra mszy w kościele". Drugiego księdza brakuje również w parafii sąsiedniej.

A u was?

#wiara #katolicyzm #religia #koleda #kosciol #ciekawostki

@Marchew nowe budownictwo w dużym mieście. Cały budynek (80 mieszkań) księżulo oblatuje w 5 minut, bo nikt nie otwiera

@Marchew u nas chyba nawet nie przychodzi. Są zapisy, ostatnio go widziałem przed covidem, a jestem cały dzień w domu i mam okno na ulicę. Nowe osiedle.

@Marchew u mnie 3 lata temu był, normalnie otworzyłem, przywitałem się i powiedziałem, że dziękuję ale nie skorzystam, ksiądz przeprosił, powiedział do widzenia i poszedł. Przez następne 2 lata nie chodził albo akurat nie było nas w domu.

We wcześniejszym mieszkaniu. Inna parafia to chodzili ministranci wcześniej i pytali czy będziemy chcieli wizytę księdza.

Zaloguj się aby komentować

Połam sobie kości.

Gips, 2 msc L4, kontrola:

Łooo panie, to się krzywo zrosło, trzeba "jeszcze raz". Wpiszę Pana na najbliższy termin. 2033.

2 0 3 3.

Na szczęście to nie moje kości...

Czy można jakoś przycisnąć NFZ aby wykonali usługę w rozsądnym terminie?

Czy prywatnie da się coś takiego ogarnąć w rozsądnej kwocie?

#zdrowie #nfz

@Marchew a to w jednym tylko miejscu można to zrobić jeszcze raz na NFZ? Nie ma innych miejsc?

@Marchew już widzę, że @Cybulion w międzyczasie dodał ale tak

jak na nfz to może spróbuj w takiej kolejności:

załatw nowe skierowanie jeśli się już zarejestrowałeś na ten 33

wejdź na stronę informatora o terminach na interesujący cię zabieg

wybierz placówki z sensownymi terminami, czasem warto dojechać do szpitala

obdzwaniasz i jak wszystko pasuje, rejestrujesz

Zaloguj się aby komentować

Spekulacje na temat zawartości nowego dodatku do Wiedźmin 3 : )

Wszystko co wiemy o DLC do W3 - prawda i spekulacje

sway play

https://www.youtube.com/watch?v=02S3dg4XK6A

#witcher #wiedzmin #wiedzmin3

A konkretnie same spekulacje. Szkoda czasu.

Zaloguj się aby komentować

Domyślna wielkość czcionki na hejto w wpisach jest:

ps. zakładamy skalowanie w przeglądarce standardowe out of the box = 100%.

#hejto

@Marchew ja I tak wszystkie strony przeglądam na domyślne 80%, więc dla mnie w sam raz XD

na 27 calach monitor mam 120 zooma

Na telefonie dla mnie jest ok ale na desktopie jest za mała na ekranie 24 cale 1080p i przeglądam na 110% zooma xD.

Zaloguj się aby komentować

And it's cold, outside, and I feel the winter!

Dt8 Project - Winter

https://www.youtube.com/watch?v=mnmux3vhQTo

#muzykaelektroniczna

Zaloguj się aby komentować

Więcej przesteru (° ͜ʖ °)

Burzum - Erblicket die Töchter des Firm

https://www.youtube.com/watch?v=oPp2mIv4CyA

#metal #blackmetal

@Marchew ale smęty, zasłem

Zaloguj się aby komentować

nastawiony

3 alarmy

@Marchew juz nastawione, pierwszy raz od pol roku xD

@Marchew Zrobione

Zaloguj się aby komentować

Sypialnia przechodnia i przewidziane trzy miejsca przy "stole" dla pięcioosobowej rodziny?

Rok budowy? 2025

murapol ( ͡o ͜ʖ ͡o)

#patodeweloperka #nieruchomosci

nie dosc ze wypompowali ceny, nie potrafią zrobić przestrzeni między blokami, to jescze rozkład rozjebali, jebane

@Marchew w tej przechodniej nawet wieszaków nie ma.

dafaq is that shit

Zaloguj się aby komentować

To demo Gothic remake?

Zaloguj się aby komentować

Od 1 stycznia 2026 roku e-Doręczenia są już podstawowym narzędziem wymiany korespondencji między urzędami a obywatelami i firmami.

To przełomowy moment dla polskiej administracji. Zamiast czekać na listonosza z awizo, decyzje urzędowe, zawiadomienia czy odpowiedzi na wnioski trafiają bezpośrednio na elektroniczną skrzynkę. Szybko, bezpiecznie i z pełnym potwierdzeniem doręczenia – bez ryzyka, że list zaginie gdzieś po drodze.

#wiadomoscipolska #edoreczenie #pocztapolska

Szkoda że system wdrożony po polsku.

Wywalił mi się podczas rejestracji (błędnie zaimplementowana zmienna dotycząca kodu pocztowego w adresie zamieszkania).

Przy drugiej próbie komunikat, że konto już istnieje.

Zaloguj się aby komentować

Ankieta skierowana do UOP'owców.

Ile dni urlopu (zaległego) przeszło na 2026?

ps. Nie, nie wliczamy w tę wartość puli 20/26 dni które otrzymujemy na 2026.

#pracbaza #praca #podroze #ankieta

@Marchew zostawiłem sobie 5 bo brat mi się żeni (miej go boże w opiece) w przyszłym roku i trzeba będzie do Polszy pojechać ¯\_( ͡° ͜ʖ ͡°)_/¯

@Marchew Workday mówi, że 71 + 26 z obecnego roku

Raz miałem rekord, 52 dni

Zaloguj się aby komentować