PicoFBI

https://youtu.be/Lc2hB2AwHso?si=aKuUV6Pf6cRclYRP

#ciekawostki #gownowpis #komputery #cyberbezpieczenstwo

PicoFBI

https://youtu.be/Lc2hB2AwHso?si=aKuUV6Pf6cRclYRP

#ciekawostki #gownowpis #komputery #cyberbezpieczenstwo

Zaloguj się aby komentować

Czeski rząd zakazał używania produktów AI chińskiej firmy DeepSeek w administracji publicznej. Powodem są obawy o bezpieczeństwo danych i potencjalny nadzór ze strony Pekinu.

Republika Czeska zakazała wykorzystywania produktów chińskiego startupu DeepSeek w administracji publicznej. Powodem są...

Co czwarty Polak doświadczył naruszenia prywatności danych - wynika z badania firmy Huawei. 64 proc. ofiar zmienia hasła i jest to najczęstsza reakcja na incydent. Około jedna trzecia Polaków zadeklarowała, że zawraca uwagę na kwestię danych w aplikacjach i mediach społecznościowych.

Coraz więcej...

Za portal orda.kz dowiedzieć się można, że ujawnione dane obejmowały między innymi nazwisko, imię, imię ojca, płeć, datę urodzenia, IIN (odpowiednik polskiego PESELu), numery telefonów, obywatelstwo, narodowość czy adres zamieszkania. Wyciek ten dotyczy ponad 80% obywateli Kazachstanu.

#kontrabanda...

Australijski przewoźnik Qantas potwierdził jeden z najpoważniejszych ataków hakerskich w historii branży lotniczej. W wyniku incydentu, który miał miejsce 30 czerwca, skradzione zostały dane osobowe nawet 6 milionów pasażerów. To kolejny przypadek w fali cyberataków wymierzonych w sektor lotniczy w...

W jaki sposób można wykorzystać taką drukarkę w środowisku korporacyjnym?

Przyjmijmy że ktoś ma niezbyt życzliwe zamiary.

#it #technologie #cyberbezpieczenstwo #cybersecurity #sysadmin

Haslo admina nie jest potrzebne do podłączenia się do drukarki w celu jej skonfigurowania do wydruku. Często drukarki wielofunkcyjne w korpo mają ustawione skanowanie do folderu sieciowego bądź bezpośrednio wysyła mail że skanem. I wtedy wchodzisz cały na biało, podmieniasz adres z którego jest wysyłany mail na taki który ty kontrolujesz i konfigurujemy "pozostaw kopię wysłania smtp na skrzynce pocztowej". Co się dzieje? Masz kopię wszystkiego co ludzie wysyłają włącznie z umowami, tajemnicami przedsiębiorstwa i skanem d⁎⁎y Anetki wysłanej do pana prezesa.

Edit:

Zresztą drukarki powinny być konfigurowane sieciowo w innym vlan w celu ich separacji i segmentacji oraz być dostępne tylko przez print serwer.

@Marchew "Jedynym rozwiązaniem jest ręczna zmiana domyślnego hasła administratora przez użytkowników.". Nosz kurna, przecież to pierwsze co się robi, zresztą chyba nawet ich software wymusza zmianę przy pierwszym logowaniu.

@BiggusDickus

https://support.brother.com/g/b/faqend.aspx?c=pl&lang=pl&prod=group2&faqid=faq00100846_000

Ja pierdziele, nie zweryfikowałem tego CVE przed publikacją.

Dla mnie to niepojęte jak można wystawić CVSS 9,8 i zrobić burdel w mediach, na coś co można zabezpieczyć hasłem innym niż domyślne.

Z automatu przyjąłem że "generacja hasła" działa zawsze i bezwzględnie.

ja bym taka drukarke wystawil do internetu, tak jak za pandemii byli artysci ktorzy wystawiali windowsy w firmie po RDP bez zadnego VPNa i potem mieli niespodzianki

Zaloguj się aby komentować

I są nagrania z Oh My Hack.

Kilka nagrań które mogą was zaciekawić, pierwszy to ten słynny "Informatyk Zakładowy" o sądownictwie i "systemie losowania spraw w sądownictwie (° ͜ʖ °)

Tomasz Zieliński: Dostałeś z ministerstwa 10 milionów PDF-ów. Co teraz? | OMH 2024

https://www.youtube.com/watch?v=PJHNkX0XP50

Jakub Mrugalski: Oszustwa, malware i pseudo moderacja - drugie dno social mediów | OMH 2024

https://www.youtube.com/watch?v=jsNm1JJGURk

Anna Wasilewska-Śpioch, Adam Haertle: Fejkowe deepfake’i, czyli nie wszystko musi być głębokie | OMH

https://www.youtube.com/watch?v=s4J5LyLjkEQ

Anna Wasilewska-Śpioch: Wojna w rosyjskim darknecie | OMH 2024

https://www.youtube.com/watch?v=hmefmNbAUYI

Łukasz Bromirski: Życie, 42, globalna tablica routingu i odpowiedzi na inne pytania | OMH 2024

https://www.youtube.com/watch?v=dGhpaE85xfM

Maciej Broniarz: Secret? Midnight? Zamieć? | OMH 2024

https://www.youtube.com/watch?v=FW-hZDHpCHs

Mateusz Chrobok: Przejdzie bokiem, czyli o Side Channelach | OMH 2024

https://www.youtube.com/watch?v=UAbmmjp5QCg

Więcej:

https://www.youtube.com/@PROIDEAconferences/videos

#ohmyhack #it #technologie #nauka #cyberbezpieczenstwo #cybersecurity

Zaloguj się aby komentować

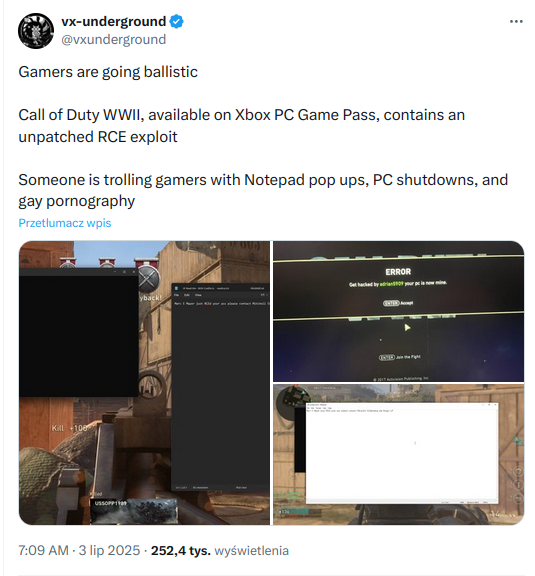

Łoooo k⁎⁎wa

https://x.com/vxunderground/status/1940639088576811516

#cyberbezpieczenstwo #gry #callofduty

Zaloguj się aby komentować

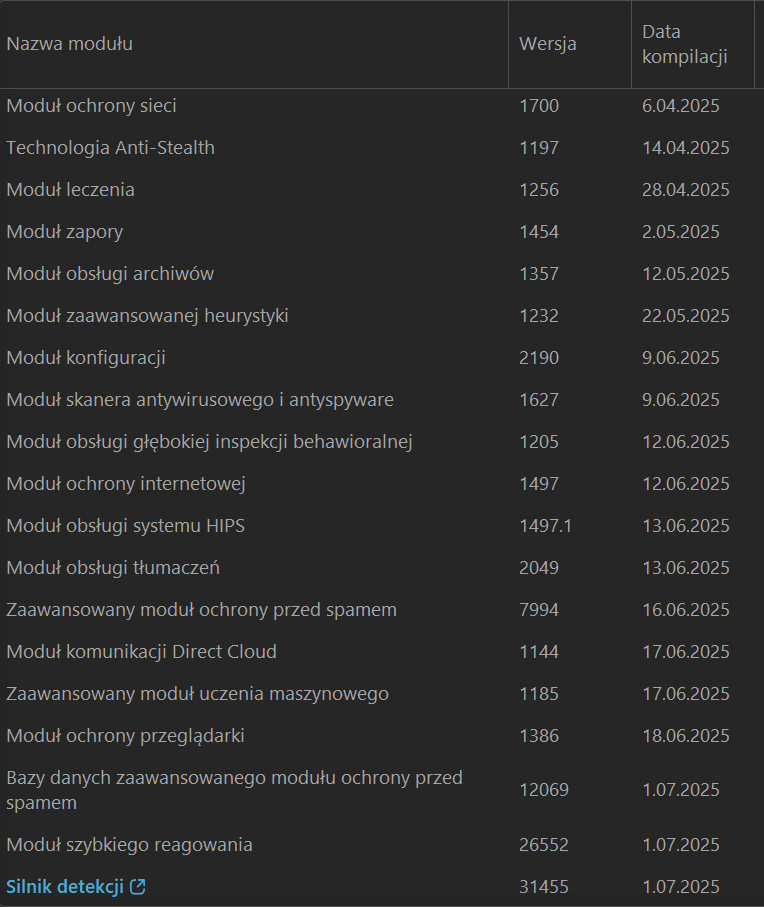

#eset #technologia #cybersecurity #cyberbezpieczenstwo

No więc ESET poebao i w nowej wersji 18.2.14.0 wydanej przed chwilą ochrona przeglądarki blokuje wszystko jak leci, w tym EXE od obsługi DRM XDDD

C:\Windows\System32\mfpmp.exe;;Plik powodujący konflikt;

XDDD

Wyłączenie w całości ochrony przeglądarki obchodzi problem, ale weź. Nadgorliwość jest gorsza od malowania motyli. Serio.

EDIT: Dodanie adresów plików w "Lista plików dozwolonych w ramach ochrony przeglądarki" nic nie zmienia. XDDD

@fadeimageone Eset Internet Security? Mam nadal 18.1.13.0 i wszystko jest jako aktualne.

@ramen niedługo wrzucą przez wewnętrzny UPDATE, teraz jest dostępny Instalator EXE.

Zaloguj się aby komentować

Nie trzeba znajomości w służbach wywiadowczych, żeby się dowiedzieć, jakie ktoś ma nieruchomości, gdzie mieszka i jaki ma nr PESEL. Wystarczy podać imię i nazwisko - pisze we wtorek "Dziennik Gazeta Prawna".

Jak pisze gazeta, usługę wyszukiwania numerów ksiąg wieczystych na podstawie...

Chcecie własnego VPNa za pińć złotych?

To wam pokażę jak.

Kupujesz za 5 Polskich Złotych od tego momentu darmowego VPSa Frog.

Wszystkie linki w komentarzu.

Po otrzymaniu danych na maila, logujesz się do swojego serwera po ssh.

Instalujesz usługę WireGuard:

apk add -U wireguard-tools

Przechodzisz do katalogu wireguard i generujesz parę kluczy:

cd /etc/wireguard

wg genkey | tee privatekey | wg pubkey > publickey

Upewnij się, że Twój interfejs sieciowy to eth0:

ip r | grep default

wynik polecenia - default via 192.168.1.1 dev eth0 metric 1 onlink

W tym samym katalogu tworzysz plik conf i otwierasz go w swoim ulubionym edytorze(vim <3):

touch wg0.conf

vim wg0.conf

Zawartość pliku powinna wyglądać tak:

[Interface]

Address = 10.16.0.1/24 (adresacje możesz nadać wedle uznania.)

ListenPort = CZYTAJ NIŻEJ!!!

PrivateKey = WYGENEROWANY PRZED CHWILĄ KLUCZ PRYWATNY

PreUp = sysctl -w net.ipv4.ip_forward=1

PostUp = iptables -t nat -I POSTROUTING 1 -s 10.16.0.0/24 -o eth0 -j MASQUERADE; iptables -I INPUT 1 -i wg0 -j ACCEPT; iptables -I FORWARD 1 -i wg0 -o eth0 -j ACCEPT

PostDown = iptables -t nat -D POSTROUTING 1 -s 10.16.0.0/24 -o eth0 -j MASQUERADE; iptables -D INPUT 1 -i wg0 -j ACCEPT; iptables -D FORWARD 1 -i wg0 -o eth0 -j ACCEPT

[Peer]

PublicKey = WYGENEROWANY KLUCZ PUBLICZNY W APLIKACJI KLIENCKIEJ, CZYTAJ NIŻEJ!!!

AllowedIPs = 10.16.0.3/32

Trochę informacji:

Aby usługa była darmowa, dostawcy wykonali parę sztuczek, dostajemy własny publiczny adres IPv6 oraz publiczny, ale współdzielony z innymi adres IPv4.

Twój dostawca internetowy prawdopodobnie nie wspiera IPv6, więc dostajesz razem z IPv4 trzy porty (TCP/UDP) do wykorzystania, jeżeli ID serwera to 123 to Twoje porty:

20123

30123

40123

Jeden z nich wpisujesz w pliku wg0.conf

Po stronie klienta np. aplikacja wireguard na smartphonie:

Instalujesz oficjalną appkę.

Klikasz plusik i wybierasz "Utwórz od podstaw"

Wpisujesz dowolną nazwę.

Generujesz jednym kliknięciem parę kluczy.

Adresy: 10.16.0.3/24

Serwer DNS: np. cloudflare 1.1.1.1

Dodaj Peer'a:

Klucz publiczny wygenerowany na serwerze.

Adres: 95.217.107.125:30123 port w zależności od ID Twojego serwera

Dozwolone adresy IP: 0.0.0.0/0

Utrzymanie połączenia: 25

Zapisz.

Wygenerowany w aplikacji klucz publiczny wpisujesz w pliku wg0.conf na serwerze.

Na serwerze uruchamiasz interfejs wireguard:

wg-quick up wg0

W aplikacji uruchamiasz połączenie VPN i na serwerze wpisujesz polecenie: wg

powinno wyświetlić taki wynik:

root@

interface: wg0

public key: 7zzYTwmjWbHecLpCUS9oMHjecq1UdnxHrY0hi0IWHg4=

private key: (hidden)

listening port: 20123

peer: BqFjfgehzBT/kKqMSdoPRHI9jG1bdr1WFkD6vw9clFA=

endpoint: ADRES IP:31578

allowed ips: 10.16.0.3/32

latest handshake: 28 seconds ago

transfer: 252.22 KiB received, 1.08 MiB sent

Możesz sprawdzić na kliencie w whatismyipaddress czy jesteś w Helsinkach

Wydaje mi się, że o czymś zapomniałem, ale jakby co to pytajcie.

Hardening: klucz prywatny z serwera można usunąć, a na pliku wg0 zrobić: chmod 600 wg0.conf

#cyberbezpieczenstwo #it #siecikomputerowe

@Fausto o kurde, fajnie to wygląda.

Może nawet spróbuję ogarnąć

Czemu trzeba się ze wszystkich danych wyspowiadać?

@sireplama bo podatki trza płacić:)

@CzosnkowySmok jak podam fałszywe dane to wpadnie mi do domu sqad AT?

da sie na tym postawic CHRa?

@DEATH_INTJ nie testowałem

Zaloguj się aby komentować

Raz na jakiś czas zdarza się sytuacja w której cyberprzestępca pewny swojej anonimowości popełni błąd który sprawi że poznamy jego dane. Choć lepiej byłoby powiedzieć błędy.

Dzisiaj przeanalizujemy jak wpadł Kai West znany szerzej jako „IntelBroker”.

Kilkanaście dni przed swoim aresztowaniem, Kai opublikował na swoim profilu twitter-owym post w którym przedstawiał siebie jako Dawida na moment przed pokonaniem swojego znacznie potężniejszego przeciwnika…, no cóż stało się całkowicie odwrotnie, gdy w lutym 2025 został zatrzymany w Francji, a teraz przedstawione zostały mu zarzuty.

Kai West, domniemany cyberprzestępca , został oskarżony o...

Czyżby kolejne zamknięcie BreachForums?

I tak wstanie, nigdy się im nie znudzi.

Podejrzenie infiltracji MyBB 0-day w 2025 r.

W dniu 28 kwietnia 2025 r. administratorzy BreachForums opublikowali oświadczenie podpisane PGP na stronie docelowej forum, w którym stwierdzili, że wcześniej w tym miesiącu wyłączyli witrynę po tym, jak „zaufane kontakty” potwierdziły, że organy ścigania wykorzystały nieujawnioną lukę zero-day w oprogramowaniu forum MyBB, aby uzyskać ukryty dostęp.

Administratorzy stwierdzili, że przegląd reakcji na incydenty nie znalazł dowodów na naruszenie danych, ale forum pozostanie w trybie offline, podczas gdy jego zaplecze zostanie przepisane. Ostrzegli również, że niedawno uruchomione klony „BreachForums” były „prawdopodobnymi honeypotami” i powtórzyli, że żaden z pracowników nie został aresztowany.

https://en.wikipedia.org/wiki/BreachForums

Policja aresztuje pięciu znanych francuskich hakerów stojących za słynnym forum kradzieży danych

Według naszych informacji, cyberprzestępcy prowadzili BreachForums, największą witrynę do odsprzedaży pirackich danych.

#cyberbezpieczenstwo #cybersecurity #hakerzy

@Marchew ja mam wrażenie, że BF samo jest jednym wielkim honeypotem xD

@NiebieskiSzpadelNihilizmu Tylko w jaki sposób policja miałaby podstawić na adminów "pięciu znanych francuskich hakerów"?

Forum jest zamykane i się wskrzesza. Tak się chyba nie prowadzi HP.

Ciekawe co z cebulą, istnieje dziwnie długo ( ͡° ͜ʖ ͡°)

@Marchew magia albo fizyka czarnej dziury #pdk ¯\_( ͡°( ͡° ͜ʖ( ͡° ͜ʖ ͡°)ʖ ͡°) ͡°)_/¯

Zaloguj się aby komentować

Wiecie co się dziś nie wydarzyło? Nie było największego wycieku haseł w historii który przekroczyłby (gdyby to była prawda) swoją liczbą ilość ludzi na świecie, niemal dwukrotnie.

Być może słusznie zapytasz, dlaczego rozmawiamy o wycieku którego nie ma, to akurat proste. Bo media o tym piszą mimo że to nieprawda.

Choć trzeba przyznać że informację tę powielają głównie media zagraniczne, polskie w sumie w większości temat przemilczały.

Czy powinienem zmienić hasło do swojego konta na Facebooku, google itd?

Jeżeli jest słabe to tak, ale niekoniecznie z powodu przedstawionego tu wycieku. No dobra, ale o co właściwie chodzi.

Oryginalny...

Proizraelscy hakerzy ukradli równowartość ok. 90 mln dolarów z największej irańskiej giełdy kryptowalut Nobitex – podała stacja CNN. Grupa o nazwie Predatory Sparrow chce w ten sposób osłabić władze Iranu. Od 13 czerwca trwa konflikt konflikt izraelsko-irański.

#wiadomosciswiat #iran #kryptowaluty...

Porównanie podnoszących bezpieczeństwo DNS'ów.

#bezpieczenstwo #cyberbezpieczenstwo #komputery #it #internet

@Marchew widać Etiopię

Ale czemu na tym wykresie jest cloudflare unfiltered xd

@Marchew odpaliłem trial control d, działa bdb

Zaloguj się aby komentować

Zaloguj się aby komentować

Słoweńskie Biuro Bezpieczeństwa Informacji Rządowej ogłosiło stan podwyższonego zagrożenia. Powodem są chińskie nośniki pamięci, które kilka państwowych instytucji kupiło od prywatnego dostawcy. Na urządzeniach znajduje się oprogramowanie wykradające dane.

Urosz Svete, dyrektor Biura Bezpieczeństwa...

Szwecja jest atakowana, trwają ogromne cyberataki na telewizję publiczną, banki i inne ważne firmy i organizacje - poinformował w środę premier tego kraju Ulf Kristersson.

W rozmowie z mediami Kristersson nie chciał bezpośrednio wskazać Rosji jako sprawcy ataku, dopóki nie będzie stuprocentowej...