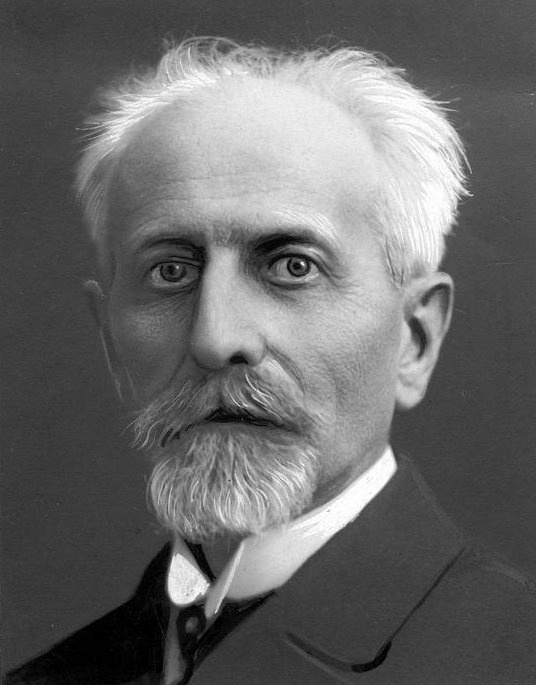

TL;DR: To Karol Pollak, a nie Graetz, pierwszy opatentował układ prostujący prąd. To on sprawił, że Twój zasilacz do laptopa mieści się w dłoni. Miał na koncie 98 patentów, choć większość zabił krzem. Polski Edison, który wygrał technologicznie, ale przegrał marketingowo.

Polski Edison, którego okradziono z chwały? Jeśli myślicie, że elektronika to tylko krzem i tranzystory, to czas poznać "mokrą robotę", którą odwalił dla nas Pollak.

Bohaterem jest Karol Franciszek Pollak. Często nazywany „polskim Edisonem”, choć to krzywdzące – Edison był showmanem, Pollak był inżynierem od brudnej roboty, której efekty mamy w każdym domu.

Słoik, który rządzi Twoim komputerem

Jest rok 1896. Elektronika raczkuje. Pollak patentuje metodę wytwarzania warstwy tlenkowej na aluminium.

To był narodzin kondensatora elektrolitycznego.

Pollak odkrył prawo fizykochemiczne.

Gdybyś w 2026 roku rozciął nowoczesny kondensator z ładowarki do telefonu, w środku znajdziesz to samo zjawisko, co w jego patencie sprzed 130 lat. Ludzkość nie wymyśliła tańszego sposobu na upchnięcie ogromnej energii w małej obudowie. Bez tego Twój smartfon ładowałby się z urządzenia wielkości cegły.

98 patentów - maszynowy karabin pomysłów.

Był tytanem pracy - uzyskał łącznie 98 patentów w Wielkiej Brytanii, Niemczech, USA i Szwajcarii.

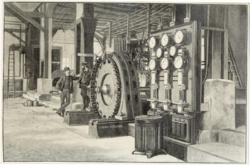

Wymyślał wszystko: od ulepszonych lamp łukowych, przez liczniki energii, po skomplikowane metody obróbki metali.

Dlaczego więc nie używamy tego dzisiaj? Bo Pollak miał pecha żyć w erze "przed-krzemowej". Większość jego genialnych rozwiązań (jak prostowniki czy lampy) została brutalnie wypchnięta przez wynalezienie tranzystora i diody LED. Jego technologie trafiły do muzeum, ale skala jego innowacyjności pokazuje, że grał w absolutnej światowej ekstraklasie.

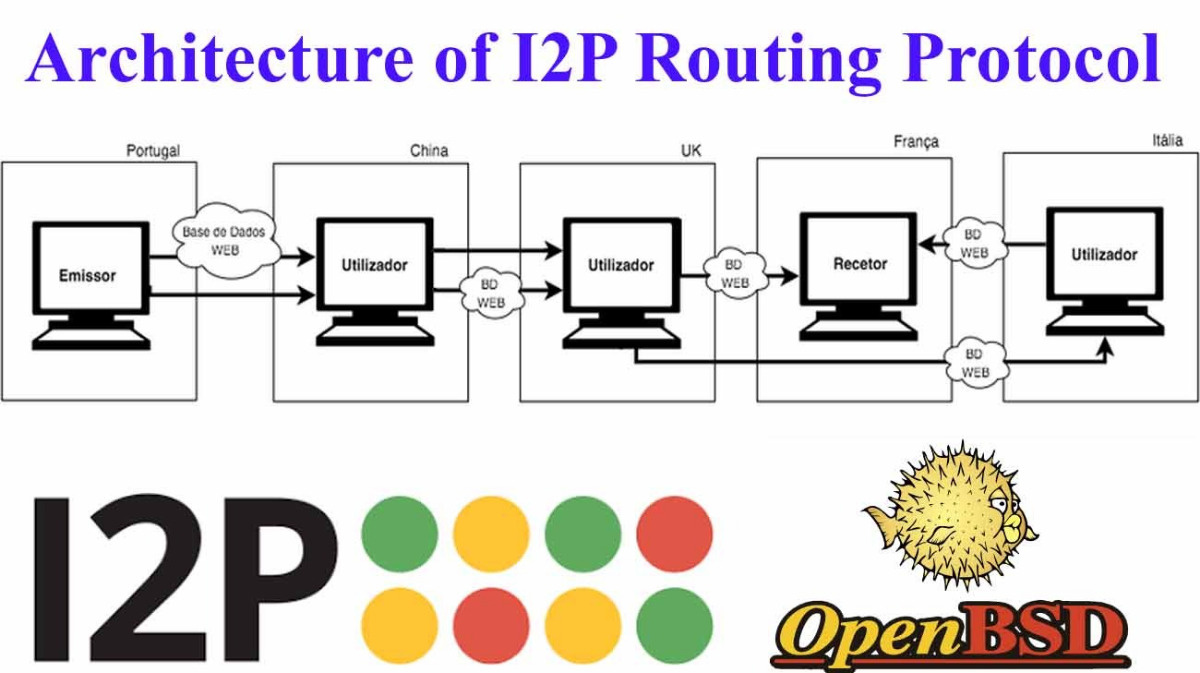

Pollak vs Graetz

Każdy, kto miał fizykę w szkole, słyszał o "Mostku Graetza" (układ zamieniający prąd zmienny na stały). Ale to jedno z największych niedopowiedzeń w historii techniki.

Kto wygrał? Marketingowo Graetz - to jego nazwisko weszło do podręczników. Technologicznie? Pollak był pionierem. Choć dzisiaj używamy krzemu, a nie elektrolitu, to palmę pierwszeństwa w koncepcji często niesłusznie przypisuje się tylko Niemcowi.

Pollak vs Edison

Pollak nie bał się iść pod prąd (dosłownie). Gdy Thomas Edison uparcie promował akumulatory zasadowe (niklowe), twierdząc, że są przyszłością, Pollak postawił na kwas i ołów.

Udoskonalił proces produkcji płyt akumulatorowych. Wynik tego starcia widzicie codziennie na ulicach. Pod maską niemal każdego samochodu spalinowego siedzi akumulator 12V - technologiczny spadkobierca wizji Pollaka. Pomysł Edisona przegrał w motoryzacji z ekonomią i wydajnością polskiego rozwiązania.

Ślad w Bielsku-Białej

To nie był tylko teoretyk w fartuchu. W 1924 roku założył w Białej (dziś Bielsko-Biała) Polskie Towarzystwo Akumulatorowe.

Była to jedna z pierwszych i najważniejszych fabryk tego typu w Polsce. Choć przez lata zmieniała właścicieli i nazwy, to właśnie tam rodziła się potęga polskiego przemysłu bateryjnego, który zmotoryzował nasz kraj. Jeśli Twój dziadek odpalał Syrenę zimą przy -20 stopniach, to robił to dzięki technologii, którą Pollak zaszczepił na polskim gruncie.

Dlaczego o nim nie pamiętamy?

Bo Pollak zajmował się "wnętrznościami". Nie wymyślił żarówki ani radia - wymyślił elementy, które sprawiają, że żarówka świeci stabilnie, a radio działa. Jego patenty to fundamenty zalane betonem - budynek stoi na nich pewnie, ale nikt ich nie ogląda.

Źródła (więcej informacji):

https://pl.wikipedia.org/wiki/Karol_Pollak_(elektrotechnik)

http://www.sep.bielsko.pl/uploaded/aktalnosci/Biogram_Karola_Franciszka_POLLAKA.pdf [PLIK DO POBRANIA]

https://www.tme.eu/pl/news/library-articles/inventors/page/73130/karol-franciszek-pollak-poznaj-historie-polskiego-edisona/

https://www.elektro.info.pl/artykul/z-kart-historii/59214,karol-franciszek-pollak

https://www.ipsb.nina.gov.pl/a/biografia/karol-franciszek-pollak

Patent D.R.P. 92564 (Niemiecki Urząd Patentowy), zgłoszony 14.01.1896.

Pollak opisał proces formowania warstwy tlenkowej na aluminium w roztworze boraksu. Jest to powszechnie uznawane za prototyp kondensatora elektrolitycznego.

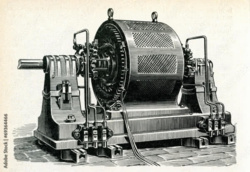

Patent brytyjski No. 24398 z 1895 roku "Improvements in rectifying alternating currents".

Patent Pollaka jest datowany na 1895 r. Publikacja Leo Graetza w Elektronische Zeitung (vol. 18) ukazała się w 1897 r. Pollak był szybszy o około 2 lata.

"Słownik Polskich Pionierów Techniki" (wyd. Śląsk, 1984) potwierdza pierwszeństwo Pollaka.

#ciekawostki #historia #nauka #technologia #polska #elektronika #historiapolski #inzynieria

Zachęcam do dyskusji w komentarzach.