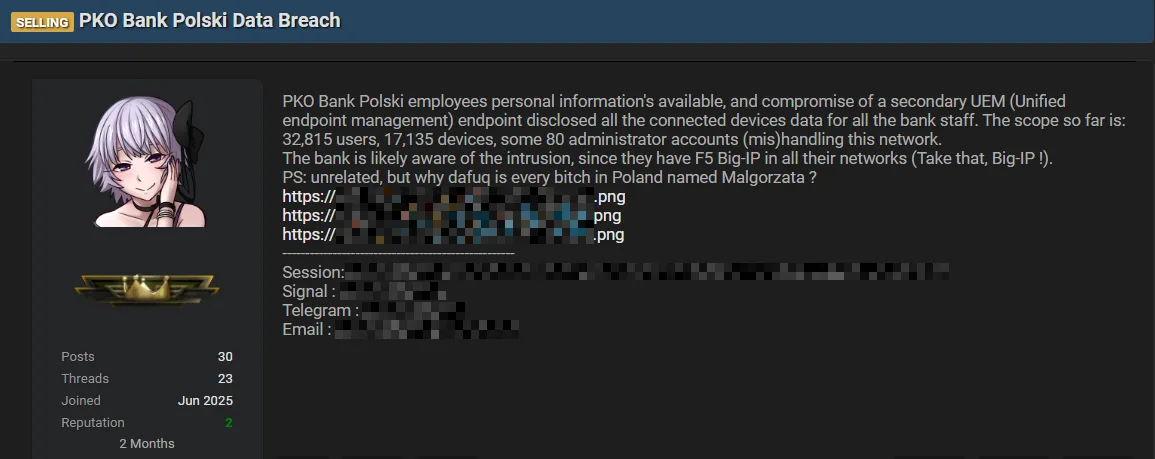

PKO Bank Polski zhakowany.

Wyciekły tylko lub aż:

Employee full names, email addresses, and phone numbers

Unique device identifiers (UUID, Serial Number, MAC Address, IMEI)

Device details such as model, operating system, and ownership status

User and location group information

Dane klientów są bezpieczne.

https://dailydarkweb.net/pko-bank-polski-allegedly-breached-data-of-32000-employees-for-sale/

https://x.com/getriffsec/status/1965447101657350471

https://x.com/Zaufana3Strona/status/1965492628570747265

#cyberbezpieczenstwo #cybersecurity