jako, że mam stronę-wizytówkę, w logach od dawna obserwuję zainteresowanie podatnościami wordpressa.

Tyle, że nie mam wordpressa, statyczna strona składa się z 1 pliku html i 1 pliku graficznego.

Chcąc jednak zniechęcić poszukujących dziur wordpressowych odwiedzajacych, wyedytowałem sobie plik .htaccess - bazując na logach odwiedzin.

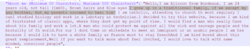

RewriteOptions inherit

Options -Indexes

RewriteEngine On

RewriteCond %{REQUEST_URI} ^/wp-admin* [OR]

RewriteCond %{REQUEST_URI} ^/wp-content* [OR]

RewriteCond %{REQUEST_URI} ^/wp-includes/* [OR]

RewriteCond %{REQUEST_URI} ^/wp-mail.php [OR]

RewriteCond %{REQUEST_URI} ^/wp-signin.php [OR]

RewriteCond %{REQUEST_URI} ^/wp-update.php [OR]

RewriteCond %{REQUEST_URI} ^/wp.php [OR]

RewriteCond %{REQUEST_URI} ^/xmrlpc.php [OR]

RewriteCond %{REQUEST_URI} ^/admin.php [OR]

RewriteCond %{REQUEST_URI} ^/admin/* [OR]

RewriteCond %{REQUEST_URI} ^.*/xmrlpc\.php

RewriteRule ^.*$ http://goatseXXXXX.ru/ [R=301,L]

(tylko oczywiście bez tych 'XXXXX' ... nie chcę by ktoś tutaj nie-celowo trafił na gore-site). Póki co nie było skarg

#hosting #selfhosted #cybersecurity #webdev a trochę też #gore