Najpopularniejsze artykuły

Zyskujące popularność

Zobacz więcejElektryzujące tematy

Zobacz więcejGorące dyskusje

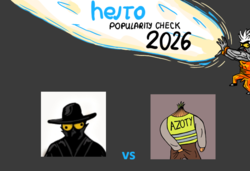

Zobacz więcejFINAŁ Hejto #popularitycheck 2026

W lewym narożniku @Dziwen znany i popularny m.in. ze całości twórczości Sowiego Uniwersum

W prawym narożniku @cebulaZrosolu znany i popularny m.in. z doniesień z Puław oraz z życia małego szczypiorka

Walka w ankiecie trwa do 28.01.2026 do godziny 12:00

#popularitycheck #owcacontent #glupiehejtozabawy

jak pojawiają się dyskusje dot. bojkotowania Amazona to Polacy zawsze są w tej komfortowej sytuacji, że korzystają głównie z Allegro (+ jakieś OLX czy inne Vinted), podczas gdy niektóre inne kraje są na monopol Amazona skazane.

Allegro ma swoje wady, ale i tak lubię, a jeszcze zaczęli rozwijać interes w Czechach, Słowacji i Węgrzech więc fajnie.

(PS Allegro nie zapłaciło mi za ten wpis, ale wciąż może!)

#allegro #amazon

Popularne artykuły

Zobacz więcej