Społeczność

Cybersecurity

W tej społeczności opisuje z czego składają się systemy cyberbezpieczeństwa

https://sekurak.pl/ransomware-zaatakowal-urzad-marszalkowski-wojewodztwa-mazowieckiego-zaszyfrowane-dane-systemu-elektronicznego-zarzadzania-dokumentami-ezd-oraz-innych-systemow/

Jest super xD

@LovelyPL eee, jak w jednym korpo jakiś kloc zaszyfrował część share'owanych zasobów (nie wiem jak, ale to było w sumie przed antywirem z domyślnie wbudowanymi opcjami antyransom), to IT przywróciło wszystko w 1 dzień.

@SuperSzturmowiec i tak dobrze, że więcej giereczek niż kiedyś portują pod MacOS.

@dsol17 na steamie coraz więcej, zwłaszcza, że steamOS z tego, co pamiętam to też pingwinek/

@Nebthtet Niby tak,ale steam to chmura, a chmura to "trzymanie rzeczy na komputerze kogoś innego".

@dsol17 steamos instalujesz na swoim kompie, gry ściągasz na swojego kompa, możesz grać online. To nie stadia / gfn / luna / cośtam innego

Zaloguj się aby komentować

No, ale nie o tym.

Zapewne większość z was uwierzytelnia różne rzeczy telefonem - czy to aplikacją bankową, czy też korzystając z aplikacji typu Google Authenticathor, Authy, 2FAS, Ping iD. Wiecie, jak to skonfigurować i jak obsługiwać. Ale czemu działa? I dlaczego jak zgubimy telefon i nie mamy kopii zapasowej, to nie można nijak odzyskać konta bez kodów generowanych przy podpinaniu aplikacji / klucza uwierzytelniającego?

Aby nie pomieszać (bo klucze sprzętowe typu Yubikey to jedno, a aplikacje generujące kody to drugie) warto poznać pojęcie TOTP (Time Based One Time Password). To ten 6-cyfrowy kod, który zmienia się co 30 sekund, który generuje nam aplikacja. To działa, bo istnieje "sekret", który zna authenticator. Owym "sekretem" jest właśnie jest kod (kreskowy, QR itp), który skanuje się łącząc aplikację z kontem. Gdy apka uwierzytelniająca "zna" ten sekret, może wypluwać 6-cyfrowe kody, które pozwolą na zalogowanie się - ale uwaga - nigdy nie ujawnia go ponownie i nie ma jak jej go z bebechów wydłubać.

W przypadku aplikacji na smartfony "sekret" jest przechowywany w telefonie. W przypadku kluczy sprzętowych takich jak Yubikey, "sekret" jest przechowywany TYLKO na kluczu (i ujawniony, gdy podłączysz klucz do dowolnego urządzenia, na którym możesz uruchomić Yubikey Authenticator).

Korzystając z aplikacji uwierzytelniających Jeśli chcesz, możesz wydrukować kod kreskowy / QR (czyli ów "sekret") i załadować go do wielu urządzeń (czyli np. 3 smarfony będą w stanie generować te same kody) na początku, gdy po raz pierwszy ustawiasz TOTP lub później w dowolnym terminie. Czyli tylko aplikacje, które "widziały" ów konkretny, sekretny kod będą w stanie generować dla użytkownika działające kody.

Ogólnie przyjmuje się, że najlepiej jest mieć "sekret" w dwóch miejscach, zwłaszcza w przypadku stron / kont, które nie dają opcji awaryjnego uwierzytelniania np. przy pomocy SMS (a pamiętajmy, że opcja awaryjna czyni rzeczy MNIEJ bezpiecznymi np. ta SMS-owa jest podatna na kradzież / klonowanie karty SIM). Większość ludzi w takiej sytuacji skorzystałaby z dwóch fizycznych kluczy (dlatego doradza się od razu kupowanie zapasowego), przechowywałaby wydrukowaną kopię "sekretu" do konfiguracji authenticatorów, albo kodów do odzyskwania konta gdzieś w bezpiecznym miejscu.

To, co warto zrozumieć i zapamiętać, to fakt, że nie możba NIGDY wydostać sekretu z Yubikey lub aplikacji typu Google Authenticator. Nie ma także sposobu na wykonanie kopii zapasowej klucza Yubikey lub Google Authenticator bez oryginalnego kodu kreskowego (lub jego odpowiednika tekstowego).

Klucze Yubikey obsługują również U2F, który jest lepszym, bardziej bezpiecznym rozwiązaniem od TOTP, ponieważ nie ma tu kodu, który można wyłudzić. Niestety wsparcie dla tej opcji jest rzadziej spotykane niż dla TOTP, ale zdecydowanie lepiej jest używać go, jeśli się ma taką możliwość. Jest to coś, czego prawdopodobnie nigdy nie próbowałeś, jeśli nie masz jakiejś odmiany klucza sprzętowego.

Na koniec ciekawostka: żaden polski bank nie umożliwia dodatkowego zabezpieczenia swojego konta przy pomocy kluczy sprzętowych i mimo plotek o trwających pracach, od dwóch lat temat z miejsca nie ruszył.

Uwaga: wyjaśnienie znalazłam w necie i przerobiłam, żeby się lepiej czytało i było przystępniejsze dla przeciętnego człowieka. Wg mojej wiedzy trzyma się kupy, ale jeśli ktoś znacznie lepiej obeznany ode mnie dostrzeże nieścisłości, to proszę o sprostowanie

W ogóle to ciekawe, czy ktoś tę ścianę tekstu w ogóle przeczyta

A tu trochę info o kluczach (i niech was nie pokusi kupować kiedykolwiek używki, czy korzystać z jakiegoś znalezionego na ulicy

https://www.yubico.com/yubikey-for-strong-authentication/

@Mikry_Mike no to jest ten najpopularniejszy właśnie, z NFC już

Kopie zapasowe kodów TOTP można zrobić w menedżerze haseł. Ja używam https://keepassxc.org/ i w zasadzie na kompie nie mam potrzeby sięgania po telefon aby spisać kod podczas logowania.

Na telefonie wciąż bardziej wygodne Google Auth.

W ogóle KeePass jest super wygodny. Jedna baza w chmurze, synchronizacja ze wszystkimi urządzeniami, kopia zapasowa po każdorazowym zapisie bazy, wtyczka do przeglądarek z autouzupelnianiem.

Hasła przestały być dla mnie jakimkolwiek problemem

Zaloguj się aby komentować

Tomki, warto przeczytać artykuł z linku, zwłaszcza jeżeli ktoś ma jakieś obiekcje.

Niektórzy z Was boją się aplikacji mobilnych swoich banków. Czasem piszecie do nas i pytacie “czy apka banku jest bezpieczna”? Albo wprost informujecie nas, że apki banku nie zainstalujecie i pytacie co Wam grozi, jeśli pozostaniecie przy potwierdzaniu transakcji SMS-em? Czy strach przed instalacją aplikacji mobilnej banku jest uzasadniony? Dziś spróbujemy odpowiedzieć na te pytania.https://niebezpiecznik.pl/post/czy-warto-zainstalowac-aplikacje-mobilna-swojego-banku/

Dzięki, podsyłam do ojca

Zaloguj się aby komentować

Chyba najgorszy temat o jakim można pisać w securit jak dla mnie. Jest strasznie rozległy i żeby było dobrze trzeba opowiedzieć o wszystkim. Mam plan rozdzielić to na trzy albo cztery części nawet.

Muszę znaleźć na to sposób. Na ten moment przepraszam za zamieszanie, w piątek mam podróż pociągiem to napiszę coś o DLP albo UTMach

Zaloguj się aby komentować

Poniżej ciekawostka która się wydarzyła stosunkowo niedawno

Ktoś wysłał komornikom fałszywą wiadomość e-mail i wyłudził od nich hasła do portalu Krajowej Rady Komorniczej. Komornicy publikują tam obwieszczenia o licytacjach, np. zajętych nieruchomości. Atakujący ze zhackowanycych kont komorników opublikował fałszywe obwieszczenia — zaproszenia do licytacji. Osoby, które zdecydowały się przystąpić do tych licytacji, zgodnie z wymogami musiały wpłacić wadium. Problem w tym, że podane konto bankowe należało do złodzieja…https://niebezpiecznik.pl/post/udany-atak-na-polskich-komornikow/

Zaloguj się aby komentować

- Nowy Cyberalert.

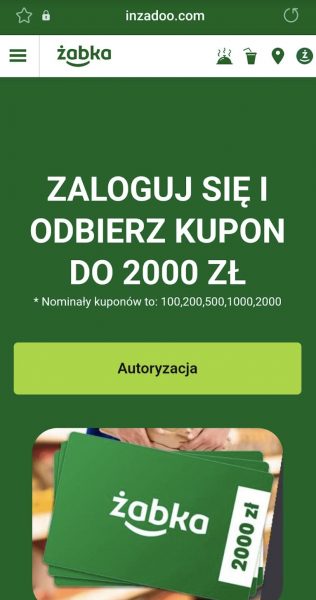

Uwaga na SMS-y obiecujące kupony od Żabki! https://niebezpiecznik.pl/post/uwaga-na-sms-y-obiecujace-kupony-od-zabki/

@Krx_S hehe, też mi właśnie alert o tym wpadł

Zaloguj się aby komentować

Atak hakerski na serwery Senatu. "Charakter wielokierunkowy, w tym między innymi z terenu Federacji Rosyjskiej"https://tvn24.pl/polska/senat-atak-hakerski-na-serwery-marszalek-tomasz-grodzki-podal-informacje-w-czasie-obrad-bosacki-jego-czesc-nastapila-z-terytorium-rosji-6182397?s=07

@Takebushi @Nebthtet @starebabyjebacpradem

W sumie nie wiem po co kłócić się z idiotą. Pamiętajcie że może was sprowadzić do swojego poziomu i pokonać doświadczeniem.

Szczerze nie wiedziałem że taka imb4 będzie w komentarzach xD

@Krx_S czasem warto poszturchać, żeby sami się poujawniali

@Krx_S świetnie, nie taguj, olać regulamin, olać standardy społeczności, wyniosłeś to z wykopu? trzeba będzie powiadomić admina bo i tu bezczelnie zaczynacie robić chlew ze swoją marną propagandą.

atak wielokierunkowy, który w istocie był zwykłym ddosem xD

Zaloguj się aby komentować

Luka jest na tyle poważna, że ekipa OpenSSL zdecydowała się informację o łatce ogłosić odpowiednio wcześnie:

Pełna informacja o szczegółach podatności (i zapewne exploit…) pojawi się 1. listopada. Jak widzimy całość dotyka tylko linii 3.x OpenSSL.

Warto też podkreślić, że ekipa OpenSSLa zachowuje status 'Critical’ na naprawdę poważne okazje. Od początku szacowania podatności (koniec 2014 roku), ta etykieta była do tej pory zastosowana tylko razŹródło: https://sekurak.pl/uwaga-absolutnie-krytyczna-podatnosc-w-openssl-tylko-wersje-3-x-mamy-raptem-kilka-dni-na-przygotowania/

@Nebthtet no tak! Zapomniałem o wykopie xD

@Takebushi @Nebthtet Wiadomo, jednak warto zwrócić uwagę na problem. Ja u klientów spotykam jeszcze W98 bo jakiś program na nich działa. Tu nie ma co dyskutować xDDD

Ale małysz. Nikt już SSL-a nie używa. Od lat świat jest TLS-only.

@Takebushi zdziwiłbyś się: SSL to powszechna nazwa na Secure Socket Layer rozumiane jako ogólne pojęcie "połączenie szyfrowane". Nie mylić, tak jak to zrobiłeś z protokołem SSL, którego zabił google swoim 0 day i który został zastąpiony przez TLS. Nawet nikt nie wspomina o HTTPS. OpenSSL jest podstawą szyfrowanej komunikacji pomiędzy serwerami. Korzysta zeń większość bibliotek systemowych, aplikacji i nie tylko na linux ale także windows. Po co samemu implementować, skoro jest OpenSSL? Przykład aplikacji korzystającej z OpenSSL: ssh.

Zaloguj się aby komentować

Informujecie nas, że otrzymujecie SMS-y z numeru “669979971“, które przywołują w treści marki “Inpost” i “PGE”. Wiadomości zachęcają do odwiedzenia strony CBZC i zastanawiacie się o co chodzi… Uspokajamy: to nie atak, to akcja Centralnego Biura Zwalczania Cyberprzestępczości. Policjanci ostatnio złapali szajkę okradającą Polaków takimi SMS-ami i aktualnie poszukują poszkodowanych, którzy w wyniku złośliwych SMS-ów mogli stracić pieniądze. Jeśli straciłeś pieniądze na skutek tego oszustwa lub znasz kogoś kto je stracił — zobacz co należy zrobić.

<br />Więcej informacji: https://niebezpiecznik.pl/post/centralne-biuro-zwalczania-cyberprzestepczosci-wysyla-sms-y-poszkodowanym/

@SuperSzturmowiec to racja. W szkole na informatyce powinni uczyć na co uważać, a było rysowanie w paint. Chociaż zagrożenia też są świeże więc ciężko.

Chyba trzeba traktować to tak że jak widzisz co ktoś odwala to wiesz z kim masz do czynienia xD

@SuperSzturmowiec nawet sobie nie wyobrażasz ile ludzi z pokolenia internetu przychodzi zgłaszać oszustwa na które się złapali.

@Brickstone I te słynne łocapy olx.

A o tinderach to nawet nie wspominam. Mi by było wstyd zgłosić takie oszustwo

Zaloguj się aby komentować