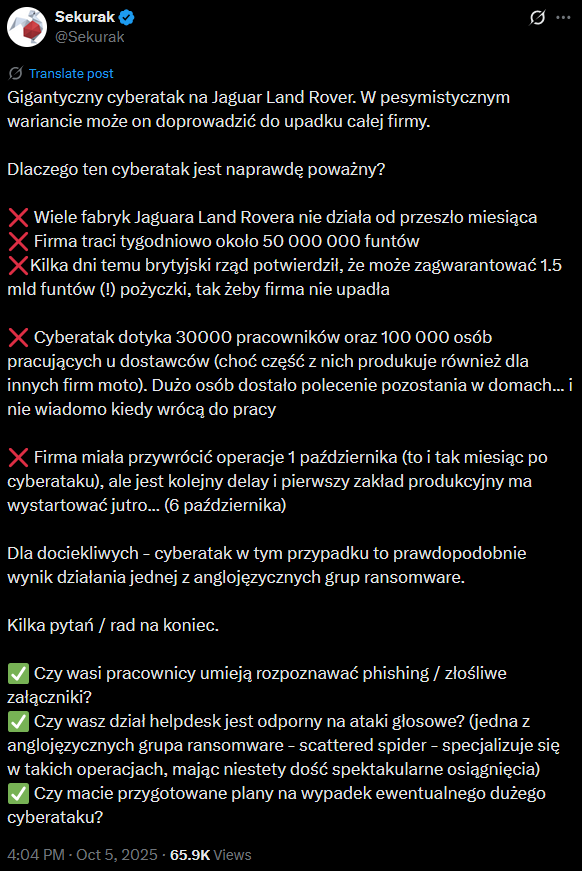

Backup to dobra rzecz.

Chociaż, czy możliwe że posiadając wszystkie wrażliwe dane w bezpiecznym miejscu, to wciąż zajmowało tyle czasu?

#cyberbezpieczenstwo #cybersecurity

Backup to dobra rzecz.

Chociaż, czy możliwe że posiadając wszystkie wrażliwe dane w bezpiecznym miejscu, to wciąż zajmowało tyle czasu?

#cyberbezpieczenstwo #cybersecurity

@Marchew po tej idiotycznej akcji marketingowej, to tak niezbyt żal

@bojowonastawionaowca Ta idiotyczna akcja marketingowa była próbą ratowania firmy, najwyraźniej już nie wiedzieli co robić. Ale patrząc na to jak padają te ich silniki, jak bardzo nie ma do nich części zapasowych, no cóż. Racja.

@bojowonastawionaowca jakiej akcji

@Hjuman rebrandingu xD

@Hjuman

Jaguar | Copy Nothing

https://www.youtube.com/watch?v=rLtFIrqhfng

edit: @starszy_mechanik 5 sekund szybszy (° ͜ʖ °)

@Marchew to możliwe. Najpierw trzeba znaleźć sposób w jaki ktoś się dostał do sieci. Później co zostało zainfekowane. Później sprawdzić czy backupy nie zawierają tego samego lub innego zrodla ataku. Wyczyścić wszystkie systemy. Trzeba pozmieniać wszystkie poświadczenia. I sukcesywnie odbudować strukturę, robić testy penetracyje i sprawdzać czy wszystko jest bezpieczne. Kupa pracy.

@Astro A tej całek akcji i tak zaszyfruje się po raz drugi ( ͠° ͟ʖ ͡°)

Czasem się zastanawiam dlaczego te wszystkie firmy nie pakują krytycznych sieci do offline infrastruktur.

@Marchew no właśnie jak zrobisz porządne pentesty to nie.

A offline się nie robi bo to drogie.

@Marchew wygoda ponad bezpieczenstwo.

@Astro A co w offline jest drogiego?

@Astro ale tańsze niż postój za 50 mln pieniędzy tygodniowo?

@Hjuman nie wiem. Ale pomyśl jakby do każdej dupereli musiał jechać „informatyk” programista albo inny technik. Ale online też może być bezpiecznie tylko wtedy jest drożej i trudniej. A po co płacić „skoro wszystko działa”.

@Marchew jakieś tl:dr tego ataku?

@starszy_mechanik Za atakiem stoi Lapsus$, gruba ryba, znani są z pomyślnie przeprowadzonych ataków na:

Brazil's Ministry of Health (2021)

Okta (2022)

Nvidia (2022)

Samsung (2022)

Ubisoft (2022)

T-Mobile (2022)

Microsoft (2022)

Globant (2022)

Uber (2022)

https://en.wikipedia.org/wiki/Jaguar_Land_Rover_cyberattack

https://en.wikipedia.org/wiki/Lapsus$

Szczegóły cyberataku na Jaguar Land Rover w 2025 roku

Cyberatak na Jaguar Land Rover (JLR), brytyjskiego producenta samochodów luksusowych, rozpoczął się 31 sierpnia 2025 roku i spowodował poważne zakłócenia w globalnych operacjach firmy. Był to jeden z najbardziej dotkliwych incydentów cybernetycznych w branży motoryzacyjnej, prowadzący do całkowitego wstrzymania produkcji na kilka tygodni. Poniżej przedstawiam kluczowe szczegóły na podstawie dostępnych informacji.

Chronologia wydarzeń

31 sierpnia 2025: Hakerzy infiltrowali systemy IT JLR, co zainicjowało atak. Firma natychmiast rozpoczęła dochodzenie.

1 września 2025: JLR wstrzymało produkcję we wszystkich fabrykach na świecie, w tym w Wielkiej Brytanii, aby zapobiec dalszemu rozprzestrzenianiu się zagrożenia.

Do 22 września 2025: Produkcja pozostała całkowicie zatrzymana przez trzy tygodnie; pracownicy otrzymali polecenie pozostania w domach.

23–24 września 2025: Początkowo planowano wznowienie na 24 września, ale z powodu trwającego dochodzenia termin przesunięto na 1 października 2025.

Koniec września 2025: Produkcja zaczęła się stopniowo wznawiać, choć pełne odzyskanie operacji zajęło więcej czasu.

Metody ataku

Atak został sklasyfikowany jako incydent w łańcuchu dostaw (supply chain attack), choć ta kategoria budzi wątpliwości wśród ekspertów. Nie ujawniono szczegółów technicznych, takich jak użycie ransomware, ale podkreśla się, że był to "niezwykły cyberatak", który sparaliżował inteligentne fabryki i systemy produkcyjne. Wskazuje to na zaawansowane metody, potencjalnie obejmujące exploity w oprogramowaniu dostawców.

Wpływ na firmę i otoczenie

Produkcja i operacje: Atak zahamował linie produkcyjne na skalę globalną, co dotknęło nie tylko JLR, ale cały łańcuch dostaw. Fabryki w Wielkiej Brytanii, kluczowym ośrodku firmy, pozostały zamknięte, powodując opóźnienia w dostawach samochodów.

Zatrudnienie: W łańcuchu dostaw doszło do setek zwolnień, z obawami o tysiące miejsc pracy. Związek Unite the Union informował, że pracownicy musieli ubiegać się o zasiłki (Universal Credit).

Finansowe koszty: Szacuje się, że atak kosztował JLR około 50 milionów funtów tygodniowo, co w sumie mogło przekroczyć setki milionów. Eksperci ostrzegają, że ukryte koszty, w tym dla dostawców i lokalnych społeczności, są znacznie wyższe.

Społeczny wpływ: Lokalne społeczności w Wielkiej Brytanii, zależne od fabryk JLR, ucierpiały najbardziej – opisano to jako "cyfrowe oblężenie" zagrażające gospodarce regionu.

Reakcja JLR i władz

JLR: Firma natychmiast wyłączyła wszystkie systemy IT na świecie i zleciła forensic investigation (dochodzenie kryminalistyczne). Współpracowała z izraelską firmą cybersecurity, która pomogła w powstrzymaniu ataku. JLR nie ujawniło pełnego zakresu wewnętrznych strat.

Władze: Rozpoczęto śledztwo kryminalne z udziałem policji. Departament Handlu i Przemysłu Wielkiej Brytanii oraz Society of Motor Manufacturers and Traders wydały wspólne oświadczenie, podkreślając wpływ na branżę. Posłowie, w tym Liam Byrne, wzywali rząd do interwencji w celu ochrony miejsc pracy.

Lekcje dla biznesu: Eksperci zalecają wzmocnienie cyberbezpieczeństwa w łańcuchach dostaw i fabrykach, z naciskiem na outsourcing i redundancję systemów.

Atrybucja ataku

Krótko po incydencie grupa cyberprzestępcza o nazwie Scattered Lapsus$ Hunters ogłosiła odpowiedzialność za atak za pośrednictwem Telegrama. Grupa ta rzekomo współpracuje z trzema angielskojęzycznymi zespołami: Scattered Spider, Lapsus$ i ShinyHunters. Nie potwierdzono tych roszczeń oficjalnie, ale wskazują one na zorganizowaną operację cybernetyczną.

Atak ten stał się przestrogą dla całej branży motoryzacyjnej, podkreślając podatność "smart factories" na cyberzagrożenia. JLR kontynuuje dochodzenie, a pełne skutki mogą być widoczne jeszcze przez miesiące.

@Marchew dziękuwa

@Marchew no ale co im kurwa z tego przyszło xD robisz se atak, pewnie siana masz w huj bo z takimi umiejetnosciami to chhyba trzeba nie chciec miec, satysfakcja? ja piedole xD nie rozumie xD

@konrad1 Grupy ransomware działają od dawna.

Wbijają Ci na serwer różnymi metodami, pobierają dane, szyfrują je u Ciebie. A teraz płać aby odzyskać oraz płać drugi raz aby nie opublikować wszystkiego na jakimś dziwnym forum z anime obrazkami.

Niektóre grupy są tak bogate ze stać ich aby wynająć (albo kupić nie pamiętam) odrzutowiec, bo drogim mercedesem z pozłacanymi klamkami to bieda.

@Half_NEET_Half_Amazing x5

Może upadną ale zachowają godność nie wypuszczając na rynek swoich nowych pomysłów xD

Zaloguj się aby komentować