1220 + 1 = 1221

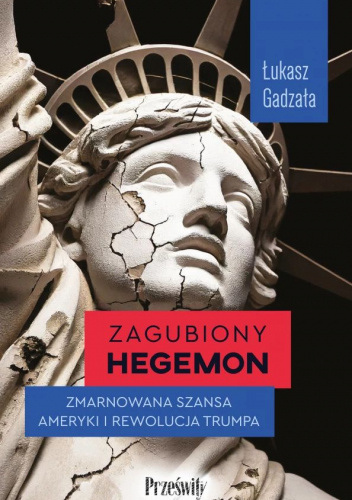

Tytuł: Zagubiony hegemon. Zmarnowana szansa Ameryki i rewolucja Trumpa

Autor: Łukasz Gadzała

Kategoria: publicystyka literacka, eseje

Format: e-book

Ocena: 8/10

Książka jak to kolejny prezydent USA od Regana do Bidena albo nie miał większej koncepcji, czy nie rozumiał, jaka panowała ówczesna rzeczywistość. Książka tłumaczy zarzewia dzisiejszych konfliktów. Ukraina, Gaza i Tajwan. Tłumaczy to dość dobitnie. Jest "ciężka", ale nie akademicka, jednak bardzo szczegółowa w fakty. Ci, co czytali "Zderzenie cywilizacji", Maxa Webera, czy coś od Roberta D. Kaplana to powinni zgrabnie zrozumieć rzeczywistość. Przydałaby się wiedza historyczna tak z ostatnich 40. Autor nie tłumaczy wydarzeń, tylko wstawia je celem wyjaśnienia tego, co chce przekazać. A jest co. Zgodę Rosji na rozszerzenie NATO w latach 90 to sobie Amerykanie sami dopowiedzieli za sprawą niesprecyzowanych rozmów. Nic nie podpisano. Sprawa otwarta, co jest dobitnie widoczne zwłaszcza po 22.02.2022 roku. Wcześniej jest w podobnym tonie o Gruzji. Nie tylko o Europie jest. Bliski Wschód ma sporo miejsca zwłaszcza bezsens Afganistanu i Iraku. Podobnie z Chinami. Tak pod koniec każdego rozdziału są wskazane propozycje zmiany kierunku, w jakim powinna iść Ameryka na przykładzie książki byłego premiera Australii, czy wyjściu z pułapki Tukidydesa. Koniec wieńczy zapowiedź przejęcia prezydentury Trumpa i powody, dla których wygrał.

Prywatny licznik: 91/200

Wygenerowano za pomocą https://bookmeter.xyz

#bookmeter