Jak wpadł cyberprzestępca „IntelBroker” oskarżony o spowodowanie szkód o wartości 25 milionów dolarów.

hejto.plRaz na jakiś czas zdarza się sytuacja w której cyberprzestępca pewny swojej anonimowości popełni błąd który sprawi że poznamy jego dane. Choć lepiej byłoby powiedzieć błędy.

Dzisiaj przeanalizujemy jak wpadł Kai West znany szerzej jako „IntelBroker”.

Kilkanaście dni przed swoim aresztowaniem, Kai opublikował na swoim profilu twitter-owym post w którym przedstawiał siebie jako Dawida na moment przed pokonaniem swojego znacznie potężniejszego przeciwnika…, no cóż stało się całkowicie odwrotnie, gdy w lutym 2025 został zatrzymany w Francji, a teraz przedstawione zostały mu zarzuty.

Kai West, domniemany cyberprzestępca , został oskarżony o trwający wiele lat plan kradzieży danych ofiar i sprzedawania ich za miliony dolarów, powodując szkody o wartości ponad 25 milionów dolarów na całym świecie.

W latach 2023–2025 WEST jako administrator BreachForums około 41 razy oferował na sprzedaż skradzione dane oraz około 117 razy oferował bezpłatną dystrybucję skradzionych danych. WEST i jego współsprawcy starali się zebrać co najmniej 2 000 000 dolarów poprzez sprzedaż rekordów.

Na podstawie informacji otrzymanych od ofiar tych naruszeń, WEST i jego współsprawcy spowodowali łącznie straty ofiar w wysokości co najmniej 25 000 000 dolarów. Odpowiedzialny był za kradzież danych firm takich jak AMD, Europol, czy Cisco.

Każda informacja jest istotna.

#1 Błąd 1 niepotrzebne informacje

( zródło: https://www.kelacyber.com/blog/intelbroker-unmasked-kelas-in-depth-analysis-of-a-cybercrime-leader )

Jeżeli jesteś cyberprzestępcą prowadzenie konta twitterowego nie jest najlepszym rozwiązaniem. Nie przynosi to zbyt dużo beneficjentów a pozwala zdobyć dodatkowe informacje o twojej osobie. W tym przypadku pomogło ustalić jakimi adresami e mail posługiwał się sprawca:

E-mail 1: Pierwszy e-mail, powiązany z domeną cock.li, był wcześniej zarejestrowany na obecnie zablokowanym koncie IntelBroker na X (dawniej Twitter) (@IntelBroker).

E-mail 2: Drugi e-mail, powiązany z domeną proton.me, pojawił się w wycieku BreachForums V2. Forum to zostało utworzone po przejęciu przez FBI oryginalnego BreachForums.

E-mail 3: Trzeci e-mail, również korzystający z domeny proton.me, pojawił się w wycieku powiązanym z oryginalnym BreachForums. wykorzystano go również do rejestracji kont w różnych serwisach, w tym Amazon, Vimeo, Dailymotion, Keybase, X i Dropbox.

E-mail 4: Ostatni e-mail, powiązany z domeną national.shitposting.agency, został raz wymieniony przez IntelBroker w jego profilu BreachForums. Adres e-mail został zarejestrowany na zablokowanym koncie X, koncie Keybase, a także był używany na platformach takich jak Skype i Microsoft. Konto Microsoft powiązane z tym adresem e-mail pochodzi ze Szwecji, prawdopodobnie z powodu korzystania z VPN.

#2 Błąd/ Dziwne praktyki

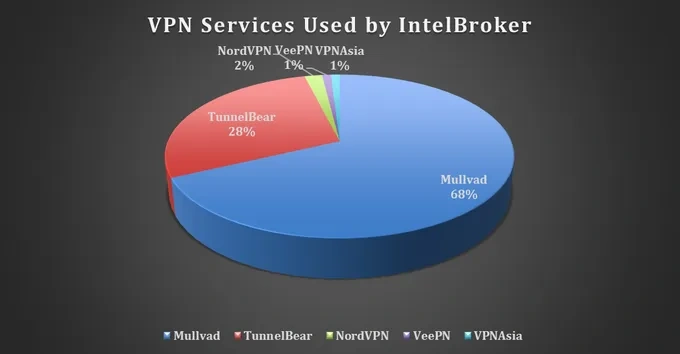

Kai korzystał głównie z VPN firmy Mullvad ale również firm takich jak: TunnelBear, NordVPN, VeePN i VPNAsia . Ciężko wywnioskować powód takiego zachowania, dało to jednak dodatkowe informacje i punkt zaczepienia, w śledztwie.

#3 Błąd Wyjątek w dobrych praktykach

West zazwyczaj sprzedawał dostęp do skradzionych danych w zamian za kryptowalutę monero (XMR). Cechującą się znacznie podwyższoną prywatnością transakcji, co jest aktualnie jedną z najlepszych praktyk przy dokonywaniu jak najbardziej anonimowych transakcji, jednak raz został przekonany przez agenta FBI (działającego pod przykrywką), do sprzedaży danych w zamian za znacznie łatwiejszą w śledzeniu kryptowalutę BitCoin (BTC).

26 stycznia 2023 r. w zamian za $250 w BTC sprzedał on agentowi FBI dostęp do danych jednej z ofiar, tym samym udostępniając konkretny adres portfela Bitcoin.

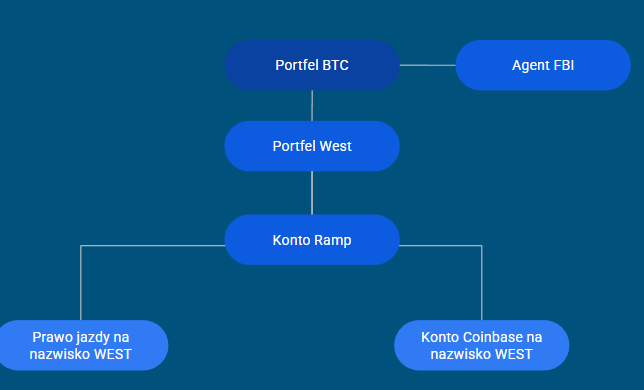

Pracownicy FBI przeanalizowali transakcje portfela BTC w łańcuchu bloków Bitcoin i dowiedzieli się między innymi, że:

-

Przed 26 stycznia 2023 r portfel BTC przeprowadził około czterech transakcji. Pierwsza transakcja miała miejsce około 12 października 2022 r., kiedy to portfel otrzymał 0,00036551 bitcoina z określonego portfela („Portfel West”). Oznacza to, że „Portfel West” najwyraźniej zasilił (tj. dostarczył początkowy zestaw środków) portfel BTC.

-

Tego samego dnia — około 12 października 2022 r. — portfel „Portfel West” został utworzony przez konto Ramp (dostawca usług zarządzania finansami i kryptowalutami)

-

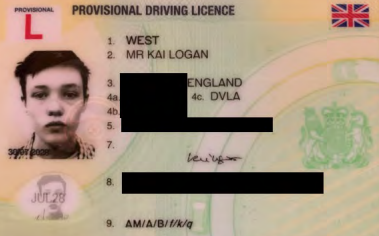

Natomiast konto Ramp jest powiązane z konkretnym tymczasowym prawem jazdy wydanym w Wielkiej Brytanii na nazwisko „Kai Logan West”.

-

Licencja jest również powiązana z konkretnym kontem Coinbase utworzonym około 5 maja 2020 r na nazwisko “Kai West”.

Konto Ramp i konto Coinbase są zarejestrowane na konkretne konto e-mailowe do którego to przeszukania dostało pozwolenie FBI.

#4 Błąd Korelacja szybko minimalizuje liczbę potencjalnych sprawców.

Korzystasz z VPN, sieci Tor, bezpiecznych systemów operacyjnych i e maili pochodzących od zaufanych dostawców? I tak możesz łatwo wpaść przez śmieszny filmik na youtube.

-

Około 22 września 2022 r. konto e-mailowe Westa otrzymało fakturę za przechowywanie danych, która była zaadresowana do „Kai West” z adresem w Wielkiej Brytanii.

-

Od około 22 listopada 2022 r. do około 19 czerwca 2024 r. na konto e-mailowe wpłynęło dziewięć wiadomości e-mail z konta powiązanego z programem mieszkaniowym konkretnego uniwersytetu w Wielkiej Brytanii. Około sześć z tych wiadomości było adresowanych do „Kai” lub „Kai Logan”.

-

Około 29 listopada 2022 r. konto e-mailowe West otrzymało wiadomość e-mail z konta o nazwie użytkownika „Kyle.Northern1337” zawierającą zdjęcie licencji Westa. (1337- jest liczbą często używaną przez cyberprzestępców oznaczającą elita)

- Około 9 listopada 2023 r. konto e-mailowe West otrzymało wiadomość e-mail z innego adresu e-mail która to zawierała zdjęcie licencji West.

- Około 30 kwietnia 2024 r. konto e-mail Westa przekazało dalej wiadomość e-mail z 9 listopada 2023 r., o której mowa powyżej, z powrotem na konto e-mail z którego ją dostała. Oba konta były obsługiwane z tego samego adresu IP.

- do konta Microsoft zarejestrowanego na e mail West uzyskano dostęp z adresów IP wykorzystywanych w atakach “IntelBroker” między około 6 stycznia 2023 r. a 8 stycznia 2023 r., czyli w okresie, w którym serwery jednej z ofiar zostały przejęte przez IntelBroker.- Mimo tego że Kai korzystał z VPN informacja o tym że dokładnie w momencie ataku ten sam adres IP biorący udział w przestępstwie łączył się z kontem microsoft należącym do Kai Westa, posłużyła za bardzo mocny dowód.

Bazując na aktywności w serwisie YouTube, Kai obejrzał kilka filmów na YouTube tuż przed tym, jak użytkownik o nazwie IntelBroker opublikował wiadomości dotyczące tych samych filmów na BreachForums:

-

Około 11 lipca 2023 r., od godziny 12:06 UTC do 12:08 UTC, konto e-mailowe West obejrzało film na YouTube zatytułowany „kobo requested the ara ara ctto:@nvcnouu”. Tego samego dnia około godziny 12:09 UTC, na podstawie publicznie dostępnych informacji IntelBroker opublikował te same video w serwisie BreachForums

-

W okresie od około 28 stycznia 2024 r. do około 5 lutego 2024 r. konto e-mailowe West obejrzało film na YouTube zatytułowany „CHCL SOUP – DARKSIDE” około 12 razy, w tym 5 lutego 2024 r. około godziny 13:14 czasu UTC. Tego samego dnia około godziny 13:15 czasu UTC, na podstawie publicznie dostępnej wiadomości na BreachForums, „IntelBroker” opublikował ten sam film.

-

Około cztery razy, 6 stycznia 2024 r., konto e-mailowe West wyświetliło film na YouTube zatytułowany „9; IntelBroker”.

Bazując na relacji FBI, prywatny adres email Kai Westa został prawdopodobnie założony w domenie google.

WEST, obywatel brytyjski, jest oskarżony o działanie w celu włamania się do systemu komputerowego, za co grozi mu kara do pięciu lat więzienia; działanie w celu popełnienia oszustwa elektronicznego, za co grozi mu kara do 20 lat więzienia; dostęp do chronionego komputera w celu uzyskania informacji, za co grozi mu kara do pięciu lat więzienia; oraz oszustwo elektroniczne, za co grozi mu kara do 20 lat więzienia.

#technologia #cyberbezpieczenstwo #ciekawostki